Описание системы

Список обозначений

- Система - развернутое и работающее в сети заказчика решение "Vulns.io Enterprise VM"

- Актив - компьютер, сервер, виртуальная машина, гипервизор или сетевое устройство, мониторинг которого ведется с помощью Системы.

- Агент - программа, устанавливаемая на Актив, для обеспечения его сканирования в агентном режиме.

- Кабинет - основной web-интерфейс системы для работы пользователей.

- Лицензия - право на использование продукта на заданный срок с оговоренными ограничениями и функционалом.

- Ключ лицензии - буквенно-цифровой код для идентификации активированной лицензии.

- БДУ - база данных уязвимостей, на основе которой производится сканирование Активов.

Краткое описание

Vulns.io Enterprise VM - многофункциональная система для управления уязвимостями, анализа, усиления защищенности и управления обновлениями активов IT-инфраструктуры в автоматическом режиме.

Первый релиз системы вышел в сентябре 2022 года. В марте 2023 года продукт добавлен в Реестр российского ПО.

Решаемые задачи

Система предназначена для решения следующих задач:

Управление уязвимостями

Аудит, мониторинг и приоритизация (в том числе по методике ФСТЭК) уязвимостей:

- операционных систем,

- установленного программного обеспечения,

- сетевых устройств,

- docker-образов в docker-реестрах, на хостах и пайплайнах CI/CD,

- запущенных docker-контейнеров.

Управления обновлениями

Мониторинг доступных обновлений и централизованная установка для оперативного устранения уязвимостей. Система поддерживает обновление стороннего ПО из списка и безопасности KB на Windows-Активах, а также пакетов на Linux-Активах.

Контроль изменений

Анализ изменений уязвимости и инвентаризации Активов.

Контроль устранения

Контроль устранения уязвимостей с помощью тикет-систем: доступны как встроенная тикетница, так и нативные интеграции с внешними системами.

Инвентаризация

Учет Активов IT-инфраструктуры, программного обеспечения и настроек операционной системы. Обеспечивает полную видимость инфраструктуры и отслеживание изменений.

Автоматизация контроля защищенности

- Аудит уязвимостей по расписанию или по требованию.

- Автоматическая выгрузка отчетов в системы заказчика.

- Автоматическая рассылка отчетов.

Формирование отчетов

Формирование различных типов отчетов в рамках решаемых задач в человекочитаемых (PDF, HTML) и машиночитаемых форматах (XML, JSON).

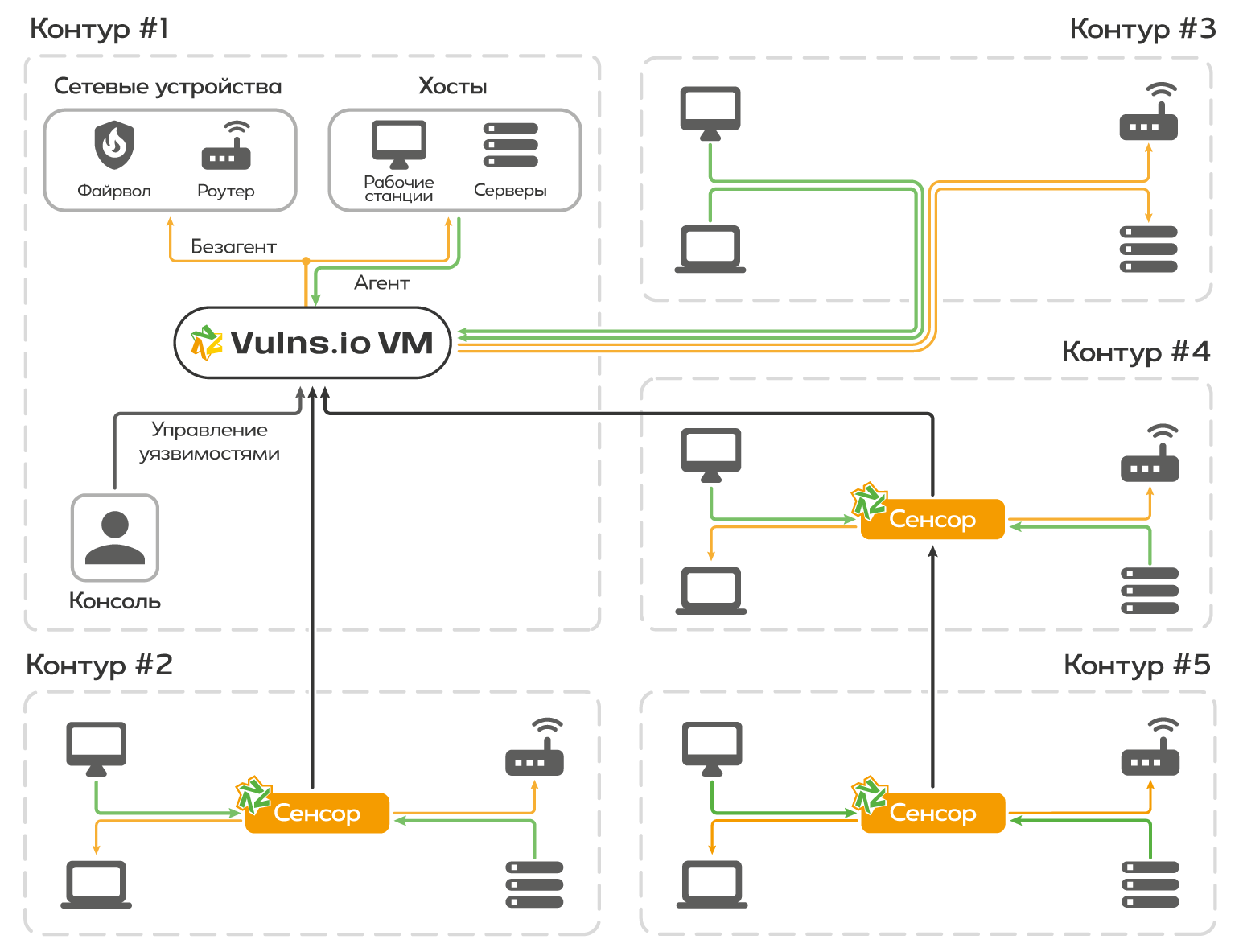

Архитектура решения

Архитектурно Vulns.io Enterprise VM является on-premise решением на физическом или виртуальном сервере, работающим в сети и на мощностях заказчика:

Система в сети заказчика

Компоненты системы

Описание компонентов Системы в соответствие элементам, указанным на схеме взаимодействия.

Сервисы, работающие в Системе:

- mongodb - Main DB - хранение информации об активах, результатах сканирования, БДУ и пр.,

- redisdb - Cache DB - очередь задач,

- worker-main - Workers - выполнение задач аудита и инвентаризации активов в Системе,

- worker-images-scanner - Workers - выполнение задач аудита и инвентаризации docker-образов (на хостах и в docker registry),

- worker-reports - Workers - генерация отчетов,

- worker-software-manager - Workers - обновление Windows-ПО,

- logrotate - Workers - менеджер лог-файлов всех компонентов системы,

- worker-net-scanner - Workers - сканирование портов в задаче сканирования методом "черного ящика",

- data-updater - Updater - запрос обновлений БДУ с Vulns.io Cloud и обновление локальной БДУ,

- nginx - Reverse proxy - поддержка SSL, ограничение сетевого доступа,

- centrifugo - Websocket server - поддержка двусторонней связи с Агентами,

- cli - vio-cli - утилита командной строки, хранение исполняемого файла vio-cli и docker-сompose, используется при установке системы и обновлении на новую версию,

- vault - Vault - хранилище учетных записей,

- vault-init - Vault - инициализация хранилища в системе (подключение к vault),

- frontend - Не указан как явный компонент - хранилище статистических файлов веб-интерфейса Системы,

- api-server - Не указан как явный компонент - менеджер API-запросов, создает задачи для соответствующих воркеров на основе входящих запросов.

Представление активов заказчика в качестве компонентов Системы:

- Asset with Agent - целевой актив с установленным агентом (физический/виртуальный хост)

- vulns.io_agent - Agent - выполнение всех соответствующих типов задач на linux-активах/windows-активах,

- Asset without Agent - целевой актив без агента (хост, сетевое устройство).

Web-сервисы, работающие на стороне вендора Vulns.io:

- облачное API - для получения списка файлов обновлений,

- сервер обновлений - для скачивания файлов обновлений БД уязвимостей,

- сервер лицензирования - для проверки лицензии Системы,

- реестр docker-контейнеров - для получения обновлений docker-контейнеров.

Сервисы, работающие в компоненте Сенсор:

- vio-sensor-cli - vio-sensor-cli - утилита командной строки, хранение исполняемого файла vio-sensor-cli и docker-сompose, используется для управления Сенсором и обновления компоненты,

- client-sensor - Sensor-workers - упорядочивание задач, направляемых на Сенсор,

- worker-sensor - Sensor-workers - выполнение задач Сенсора, отправка результатов в Систему,

- redisdb - Sensor-workers - очередь задач,

- logrotate - Sensor-workers - менеджер лог-файлов работы Сенсора,

- worker-net-scanner-sensor - Sensor-workers - сканирование портов в задаче сканирования методом "черного ящика",

- nginx-sensor - Reverse proxy - поддержка SSL, ограничение сетевого доступа.

Схема взаимодействия компонентов Системы

Требования к серверу и ОС

- физический сервер или виртуальная машина с поддержкой AVX-инструкций,

- любой linux-дистрибутив, поддерживающий:

- Docker 19.03.13+ (с отключенным containerd snapshotter driver),

- Docker Compose V1 1.29.0+ или Docker Compose V2 2.8.0+,

- доступ в Интернет.

Конфигурация сервера

| Количество Активов | Количество ядер | Объем памяти | Тип хранилища |

|---|---|---|---|

| до 100 | 6 | 24 ГБ | HDD |

| 100 - 500 | 8 | 32 ГБ | HDD |

| 500 - 2000 | 12 | 48 ГБ | SSD |

| 2000 - 5000 | 16 | 64 ГБ | SSD |

| 5000 - 10000 | 32 | 128 ГБ | SSD |

| 10000+ | * | * | * |

* Для инфраструктур с количеством Активов 10000+ разворачивание системы рекомендуется производить на нескольких серверах с оркестрацией контейнеров Docker Swarm или Kubernetes (для получения рекомендаций и помощи обратитесь в техподдержку).

Разворачивание системы в Kubernetes позволяет организовать автоматическое масштабирование ключевых компонентов системы для ускорения сканирования больших инфраструктур.

Конфигурация хранилища

Ниже приведены примеры ориентировочных объемов хранилища для разных вариантов частоты сканирования (каждого Актива тремя типами задач) и глубины хранения:

- Вариант 1 - ежедневное сканирование, хранение истории 30 дней.

- Вариант 2 - ежедневное сканирование, хранение истории 180 дней.

- Вариант 3 - еженедельное сканирование, хранение истории 1 год.

- Вариант 4 - еженедельное сканирование, хранение истории 3 года.

| Количество Активов | Вариант 1 | Вариант 2 | Вариант 3 | Вариант 4 |

|---|---|---|---|---|

| до 100 | 36 ГБ | 40 ГБ | 37 ГБ | 40 ГБ |

| 100 - 500 | 40 ГБ | 60 ГБ | 42 ГБ | 55 ГБ |

| 500 - 2000 | 55 ГБ | 130 ГБ | 65 ГБ | 120 ГБ |

| 2000 - 5000 | 75 ГБ | 270 ГБ | 105 ГБ | 240 ГБ |

| 5000 - 10000 | 112 ГБ | 500 ГБ | 170 ГБ | 440 ГБ |

Приведенные объемы хранилища определены условно и будут зависеть от инфраструктуры, в которой развернута система.

Сетевые доступы

В интернет

Для установки и дальнейшего обновления решения серверу Системы требуется ряд сетевых доступов в сеть Интернет:

| Доменное имя | Порт | Тип ресурса | Предназначение |

|---|---|---|---|

| api.vulns.io | 443 | API | Получение списка файлов обновлений |

| data.vulns.io | 443 | Сервер обновлений | Получение файлов обновлений БДУ |

| hub.vulns.io cr.yandex storage.yandexcloud.net |

443 | Реестр docker-контейнеров |

Получение обновлений docker-контейнеров |

| updates.vulns.io | 443 | Сервер обновлений | Получение файлов обновлений Windows ПО |

Опционально может потребоваться доступ к следующим сайтам для установки Docker и Docker-compose:

Внутри инфраструктуры

| Источник | Назначение | Порт | Описание трафика |

|---|---|---|---|

| Рабочее место пользователя Системы |

Система | 80,443 / TCP | HTTP-трафик Кабинета |

| Актив с Агентом |

Система | 443 / TCP | Подключение Агентов к серверу Системы |

| Актив с Сенсором |

Сенсор/Система | 443 / TCP | Подключение Сенсоров к серверу Системы/Сенсору |

| Система | linux-Активы без Агента |

22 / TCP | Подключение к linux-Активам |

| Система | windows-Активы без Агента |

53, 88, 135, 137, 139, 445, 5985, 5986 / TCP/UDP |

Подключение к windows-Активам |

| Система | сетевое оборудование * | 22 / TCP, 161,162 / UDP |

Подключение к сетевым устр-вам |

| Система | почтовый сервер | 25 / TCP | Отправка сообщений на email |

| Система | реестры контейнеров | 443 / TCP | Подключение к реестрам контейнеров для сканирования образов |

| Система | LDAPS-сервер | 389 / TCP, 636 / TCP | Подключение к серверу LDAPS |

| Система | AD-сервер | 3268 / TCP, 3269 / TCP | Подключение к контроллеру доменов |

* сетевые доступы будут зависеть от конкрентного оборудования.

Как работает сканирование

Система поддерживает два метода сканирования Активов: в режиме "белого ящика" и в режиме "черного ящика", а также сканирование сети (Discovery) для обнаружения и импорта Активов в Систему.

В режиме "белого ящика" реализуется доступ к данным Актива непосредственно внутри операционной системы Актива. Для этого вида сканирования реализовано два подхода: агентный и безагентный.

В режиме "черного ящика" происходит сканирование данных извне Актива без предварительного знания о её внутренней структуре. Этот метод используется для проверки уязвимостей периметра инфраструктуры, а также для оценки уровня ее защищенности с точки зрения злоумышленника.

Сканирование сети (Discovery)

В процессе сканирования сети выполняются следующие этапы:

- Проверяется сетевая доступность каждого из ip-адресов в указанных сетевых диапазонах: icmp-запросом или проверкой доступности указанных портов.

- При необходимости производится попытка подключения с указанными учетными записями на ответившие сетевые порты.

- Если указан параметр "Импортировать активы" - происходит создание актива в Системе в соответствии с указанной политикой импорта. Определяется тип и версия ОС сетевого узла для корректного создания Актива нужного типа. При необходимости проводится проверка на дубликаты.

Сканирование сети может применяться для задач:

- первичной инвентаризации сети,

- импорта сетевых узлов в Систему,

- обнаружения новых узлов,

- контроль определенных подсетей на наличие неучтенных узлов.

Как выполняется сканирование в режиме "черного ящика"

Сканирование уязвимостей в режиме "черного ящика" выполняется в два этапа:

-

На первом шаге на целевом IP-адресе или активе выполняется сканирование доступных портов и сервисов.

-

На втором шаге полученная информация агрегируется и анализируется с использованием нашей БДУ и формируется результат сканирования:

- список доступных портов,

- список работающего на портах ПО,

- список уязвимого ПО,

- список найденных уязвимостей,

- сопутствующая метаинформация: дата и время сканирования, CVSS-метрики, список просканированных портов, использованный протокол сканирования и прочее.

Такой подход позволяет обнаружить уязвимости на периметре инфраструктуры, но обладает невысокой точностью результата и занимает продолжительное время.

Для получения всесторонней картины рекомендуется проводить сканирование активов как в режиме "черного ящика", так и в режиме "белого ящика".

Агентный и безагентный подход

Система поддерживает два подхода к сканированию активов: агентный и безагентный. Оба подхода реализуют сканирование в режиме белого ящика, т.е. получают доступ к данным актива непосредственно внутри операционной системы актива.

Агентный подход

Подразумевает установку на Актив специальной программы (Агента), работающей в режиме постоянно запущенной службы. Служба инициирует и поддерживает постоянное сетевое соединение с Системой, получает от Системы команды на выполнение необходимых действий (сканирование, инвентаризация, обновление и пр.), выполняет их и отправляет результаты обратно в Систему.

Для агентного подхода необходим только сетевой доступ от Актива к Системе. Нет необходимости хранить учетную запись Актива.

Безагентный подход

Для проведения сканирования в безагентном режиме Система:

- Выполняет сетевое подключение к Активу с заранее заведенной учетной записью.

- Копирует на Актив утилиту для выполнения сканирования.

- Выполняет сканирование или другие необходимые действия (инвентаризация, обновление и пр.)

- Выгружает результаты выполнения в Систему.

- Удаляет утилиту и все временные файлы, созданные на Активе.

- Закрывает сетевое соединение.

Для безагентного сканирования linux-Активов необходимы:

- сетевой доступ от Системы к Активу,

- учетная запись с привилегиями

sudoили находящаяся в группеroot.

Сравнение подходов

| Агентный | Безагентный | |

|---|---|---|

| Не требует настройки сетевого доступа к Активу | Да | - |

| Не требует хранения учетной записи Актива | Да | - |

| Не требует установки Агента | - | Да |

| Может сканировать сетевые устройства | - | Да |

| Поддерживает все действия на Активе (аудит, инвентаризация, обновление и пр.) |

Да | Да |

| Скорость сканирования | максимальная | средняя* |

* появляются дополнительные затраты времени на сетевое подключение, загрузку утилиты сканирования и очистку после завершения сканирования.

Как выполняется сканирование в режиме "белого ящика"

Сканирование уязвимостей

Для проведения сканирования (аудита) уязвимостей на Активе собирается и отправляется в Систему:

- информация об операционной системе: название дистрибутива, версия,

- список установленного программного обеспечения с версиями,

- список установленных обновлений (для некоторых ОС).

Полученная информация анализируется с использованием имеющейся в Системе базы данных уязвимостей.

Формируется результат сканирования:

- список уязвимого ПО,

- список доступных обновлений,

- список найденных уязвимостей,

- список отсутствующих обновлений безопасности (для некоторых ОС),

- фиксируется список проанализированного ПО,

- фиксируется сопутствующая метаинформация: дата и время сканирования, CVSS-метрики, критичность уязвимостей по методике ФСТЭК (V) и прочее.

Инвентаризация

Для проведения инвентаризации на Активе запускается ряд системных команд ОС, собирается и отправляется в Систему подробная информации об Активе:

- сведения об операционной системе,

- сведения о железе: CPU, память, диски,

- информация о сетевых интерфейсах и маршрутах,

- списки локальных групп и пользователей,

- список установленного ПО с версиями,

- список запущенных сервисов,

- список обнаруженных docker-образов и запущенных контейнеров.

На стороне Системы для соответствующего Актива формируется результат инвентаризации.

Сканирование образов контейнеров

На хосте

Сканирование образов контейнеров на хосте производится Агентом на данном хосте или с помощью безагентного подключения без запуска контейнеров.

О каждом обнаруженном docker-образе собирается и отправляется в Систему:

- информация об операционной системе образа: название дистрибутива, версия,

- список установленного в образе программного обеспечения с версиями,

- размер образа, архитектура и идентификатор образа (sha256),

- список слоев с информацией о каждом слое: дата создания, команда создания, размер, Layer ID.

Полученная информация анализируется с использованием имеющейся в Системе базы данных уязвимостей.

Формируется результат сканирования образа:

- список уязвимого ПО,

- список доступных обновлений,

- список найденных уязвимостей,

- фиксируется список проанализированного ПО,

- фиксируется сопутствующая метаинформация: дата и время сканирования, CVSS-метрики, критичность уязвимостей по методике ФСТЭК (V) и прочее.

В реестре

Для проведения сканирования образов контейнеров в реестрах:

- Производится подключение к реестру с заранее заданной учетной записью.

- Собирается список репозиториев и тэгов реестра (всех или только заданных пользователем).

- При необходимости, если образы не сканировались ранее, производится скачивание образов в хранилище Системы.

- Проводится сканирование образов без запуска контейнеров и формирование результата аналогично сканированию образов на хостах (см. выше).

- Все скачанные и просканированные образы удаляются из хранилища Системы.

Система может сканировать образы в реестрах контейнеров, поддерживающих следующие API:

- Docker Registry HTTP API V2,

- GitLab Container registry API

Сканирование производится задачей типа "Образы контейнеров" с указанием хоста или реестра (см. раздел "Задачи").

В пайплайнах CI/CD

Для проведения сканирования образов в пайплайнах CI/CD используются:

- Специальный образ-компаньон, который содержит необходимый инструментарий для сканирования образов (образ-компаньон доступен для свободного скачивания из реестра hub.vulns.io).

- Vulns.io Common API, доступный в Системе.

Common API также доступен в облаке Vulns.io по адресу https://api.vulns.io/v1/. При его использовании не требуется разворачивать Систему, но необходимо получить токен для доступа.

В процесс CI/CD необходимо добавить новый этап, в рамках которого определить задачу сканирования целевого образа: указать необходимые параметры задачи, данные о целевом образе, данные для авторизации в реестре, токен API.

В ходе задачи сканирования выполняется:

- Скачивание образа-компаньона (из реестра hub.vulns.io или локального реестра организации) и запуск процедуры сканирования.

- Скачивание целевого образа из указанного реестра контейнеров.

- Анализ файлов целевого образа и сбор исходных данных для проведения аудита (определение дистрибутива и его версии, сбор установленных пакетов и их версий) без запуска целевого контейнера.

- Отправка собранных данных в Vulns.io Common API для анализа уязвимостей.

- Формирование отчета о найденных уязвимостях в виде артефакта задачи.

Подробное описание сканирования образов в пайплайнах CI/CD с примерами конфигураций описаны в "Руководстве пользователя" в разделе "Образы контейнеров / Сканирование в CI/CD".

Скорость сканирования и сетевой трафик

Сканирование "черным ящиком"

Скорость сканирования в режиме "черного ящика" зависит от множества факторов, в том числе от:

- загруженности сети на момент сканирования,

- количества сканируемых портов,

- используемых протоколов сканирования.

Из-за этих и прочих особенностей инфраструктуры, сканирование в режиме "черного ящика" может занимать от 5 минут до нескольких часов.

Сканирование "белым ящиком"

Сканирование хостов

| Агентный | Безагентный | |

|---|---|---|

| Аудит уязвимостей: | ||

| - время сканирования | 1..3 сек | 3..4 сек |

| - трафик к хосту | ~ 1КБ | ~12 МБ |

| - трафик от хоста | 5..50 КБ * | 5..50 КБ * |

| Инвентаризация: | ||

| - время сканирования | 5..60 сек ** | 8..65 сек ** |

| - трафик к хосту | ~ 1КБ | ~12 МБ |

| - трафик от хоста | 50..100 КБ ** | 50..100 КБ ** |

* зависит от количества установленного программного обеспечения и обновлений безопасности (KB),

** зависит от конфигурации хоста.

Сканирование образов контейнеров

| Агентный | Безагентный | |

|---|---|---|

| На хостах: | ||

| - время сканирования 1 образа | 3..5 сек | 5..7 сек |

| - трафик к хосту | ~ 1КБ | ~12 МБ |

| - трафик от хоста | 5..50 КБ * | 5..50 КБ * |

| В реестрах: | ||

| - время сканирования 1 образа | ..** | |

| - трафик к реестру | ..** | |

| - трафик от реестра | ..** |

* зависит от количества установленного в образе программного обеспечения

** зависит от размера образа.

Сканирование сети

Скорость сканирования сети в целом зависит от параметров задачи сканирования:

-

способа обнаружения сетевых узлов:

- простым ICMP,

- перебором указанных портов и протоколов,

- необходимостью "достучаться" до актива с помощью port knocking,

-

необходимостью проверить подключение с учетной записью.

Таким образом сканирование может занимать от нескольких секунд, до нескольких часов.

Проверка доступности Активов

Позволяет проверять сетевую доступность Активов (хостов, добавленных в Систему) однократно или автоматически по расписанию.

Методы проверки сетевой доступности:

- по статусу Агента,

- по протоколу ICMP (пинг),

- проверка указаннных портов,

- проверка указанных учетных записей.

Может применяться для контроля сетевой доступности Активов и проверки актуальности учетных записей на Активах.

Поддержка ОС, ПО и сетевых устройств

Список сканируемых операционных систем

Linux-дистрибутивы

- Alma Linux 8 - 10

- Alpine 3.2 - 3.23

- Amazon Linux 1, 2, 2023

- Arch Linux

- Centos 5 - 9

- Debian 3 - 13

- Fedora Linux (21+)

- Gentoo

- Kali Linux

- Mageia 2 - 9

- Manjaro Linux

- openSUSE, openSUSE Leap

- Oracle 5 - 9

- RedHat 5 - 10

- Rocky 8, 9

- SUSE (SLED, SLES)

- Ubuntu 12.04 - 25.10

- Virtuozzo 6,7

- Virtuozzo Hybrid Server 7

- Altlinux 8, 9, 10, 11

- Astra Linux 1.6, 1.7, 4.7, 2.12

- Rosa Cobalt 7.3, 7.9

- Rosa Enterprise Desktop 7.3, 7.9

- RedOS 7.3, 8

- SberLinux OS 8, 9

- МСВ Сфера

- ОСнова 2

Версии Windows

- Windows 7 / Windows Server 2012 R2 и выше (все десктопные и серверные версии).

Список сканируемого программного обеспечения

Linux

- Все пакеты из официальных репозиториев поддерживаемых linux-дистрибутивов

Windows

Полный список сканируемого ПО Windows содержится в отдельном документе "Список поддерживаемых операционных систем и программного обеспечения"

Список сканируемых сетевых устройств

| Тип устройства / Вендор | Инвентаризация | Аудит уязвимостей |

|---|---|---|

| Маршрутизаторы | ||

| Cisco IOS | да | да |

| Cisco IOS-XE | да | да |

| Cisco NX-OS | да | да |

| Huawei (NetEngine) | да | да1 |

| Juniper (JunOS) | да | да |

| Fortinet (FortiOS) | да | да |

| MikroTik (RouterOS) | да | да |

| Eltex | да | да |

| Aruba | да | да |

| Межсетевые экраны | ||

| Cisco ASA | да | да |

| Cisco FTD | да | да |

| Cisco FMC | да | да |

| Huawei | да | |

| Juniper (JunOS) | да | да |

| Fortinet (FortiOS) | да | да |

| Palo Alto (PAN-OS) | да | да |

| CheckPoint (Gaia OS) | да | да |

| Коммутаторы | ||

| Huawei (CloudEngine) | да | да2 |

| Eltex | да | да |

| Гипервизоры | ||

| VMWare ESXi | да | да |

- 1 - серии AR* и NE*.

- 2 - серии CE*.

Список обновляемого программного обеспечения

Linux

Обновляются все пакеты из официальных репозиториев поддерживаемых linux-дистрибутивов.

Windows (KB)

Обновляются KB всех поддерживаемых Системой версий Windows:

- Windows 7 / Windows Server 2012 R2 и выше (все десктопные и серверные версии).

Стороннее ПО Windows

Обновляется более 60 программных продуктов, среди которых: 7-Zip, Google Chrome, Microsoft Edge, LibreOffice, Visual Studio Code, Mozilla Firefox, Opera, VMware Tools, WinRar, Zoom и многие другие.

Полный список программного обеспечения, которое можно обновить с помощью Системы, содержится в документе "Список поддерживаемых операционных систем и программного обеспечения".

Функциональные возможности

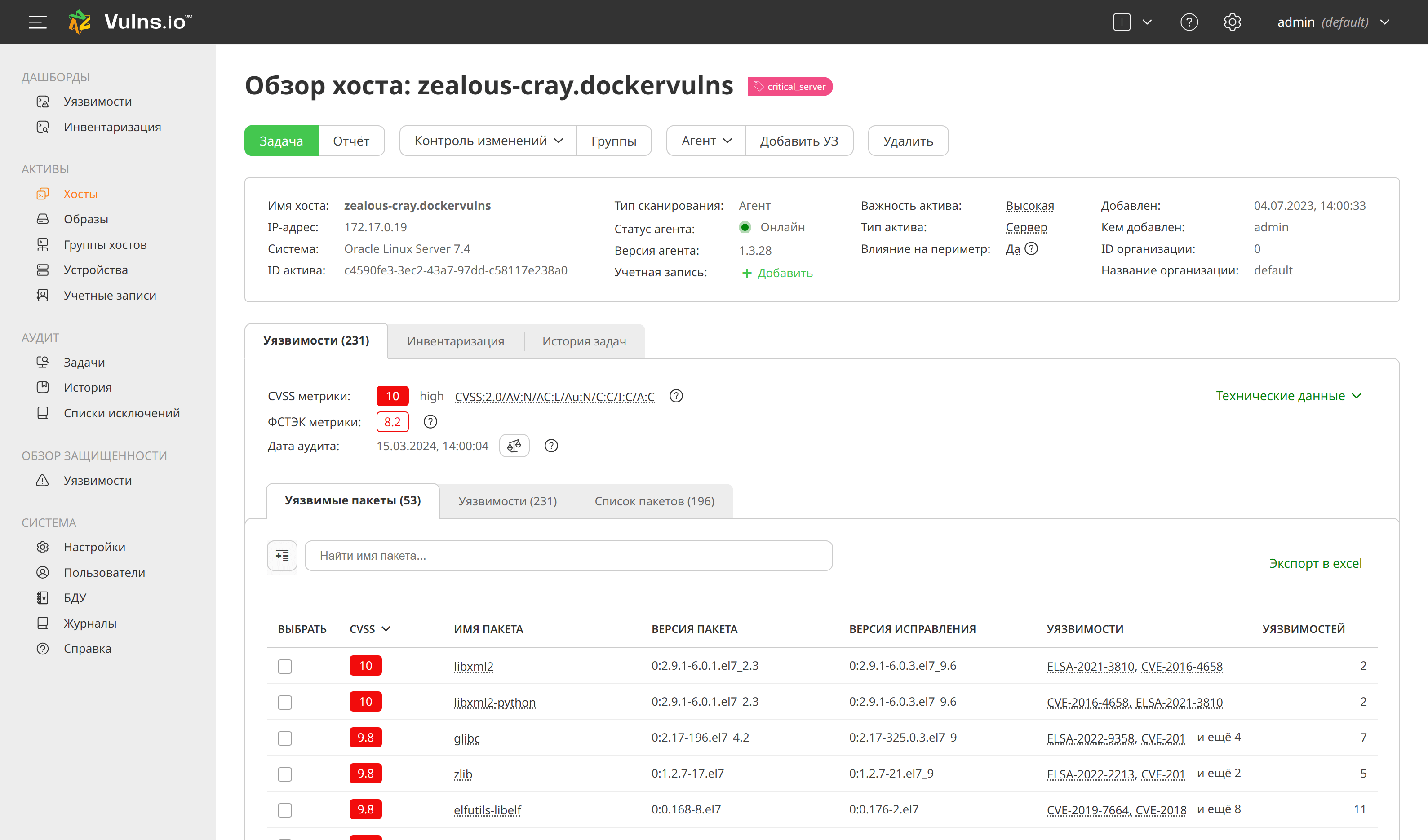

Пользовательский интерфейс

Пользовательский web-интерфейс позволяет выполнять весь спектр решаемых Системой задач, контролировать статусы их выполнения, управлять активами, генерировать отчеты и экспортировать данные, мониторить состояние обновлений БДУ и пр.

Карточка актива в системе Vulns.io VM

Активы

Возможности сканирования разных типов Активов

Для сканирования в Системе определены следующие типы Активов:

- Хост - windows- и linux-активы, которые можно просканировать в режиме "белого ящика" (агентный и безагентный способ), а также в режиме "черного ящика";

- Сетевое устройство - маршрутизаторы, межсетевые экраны, коммутаторы, гипервизоры, которые могут быть просканированы в режиме "белого ящика" (только безагентный способ) и "черного ящика";

- Сетевой узел - устройство в инфраструктуре, о котором известен только IP-адрес. Данный тип может быть просканирован только в режиме "черного ящика".

Управление активами

- добавление/удаление активов,

- обновление агентов,

- группировка активов в статические и динамические группы,

- отображение актуальной информации об активе: уязвимости, обновления, инвентаризация, статус и версия агента и пр.,

- назначение параметров активов, влияющих на приоритизацию уязвимостей по методике ФСТЭК:

- важность (критическая, высокая, средняя, низкая),

- тип актива (сервер, рабочая станция, другой),

- влияние на периметр (да, нет),

- работа со списком активов,

- приоритизация активов по методике ФСТЭК или CVSS Score,

- настройка подключения к серверу/Сенсору,

- указание технологических окон, ограничивающих время для работы с активом,

- указание нескольких учетных записей, с помощью которых выполняется безагентное сканирование,

- тэгирование произвольными текстовыми цветными метками,

- кастомизация карточки актива: добавление пользовательских данных (полей) об активе:

- строка,

- число,

- флаг (да/нет),

- выбор,

- email,

- номер телефона,

- дата,

- URL,

- файл,

- изображение.

Сканирование уязвимостей

- непосредственное выполнение или планирование по расписанию задач сканирования уязвимостей,

- сканирование одного/нескольких или групп активов,

- аудит уязвимостей без пересканирования,

- выбор источника данных для сканирования:

- данные вендоров ОС,

- данные вендоров ПО,

- данные БДУ ФСТЭК,

- другие базы (NVD, CVE.org, НКЦКИ и др.),

- журналирование хода выполнения задач сканирования,

- история сканирований актива и их результатов,

- отображение метаданных результатов сканирования,

- отображение результатов сканирования:

- список уязвимого ПО с текущими версиями и найденными уязвимостями,

- список доступных обновлений для уязвимого ПО,

- список найденных уязвимостей с информацией:

- ID бюллетеня,

- описание,

- Severity,

- CVSS Score,

- CVSS Vector,

- CWE,

- V (критичность уязвимости по методике ФСТЭК),

- EPSS Score,

- EPSS Percentile,

- о наличии эксплойтов,

- о присутствии в базе CISA KEV,

- дата публикации,

- список связанных URL для дополнительного анализа,

- список связанных бюллетеней,

- рекомендации по устранению уязвимости,

- список отсутствующих обновлений безопасности (для некоторых ОС: например, KB* для windows-систем) со статусом проверки обновления в БДУ ФСТЭК,

- полный список проанализированного ПО с версиями.

Инвентаризация

- непосредственное выполнение или планирование по расписанию задач инвентаризации активов,

- инвентаризация одного/нескольких или групп активов,

- журналирование хода выполнения задач инвентаризации,

- история инвентаризаций актива и их результатов,

- отображение метаданных результатов инвентаризации,

- отображение результатов инвентаризации:

- сведения о системе:

- имя хоста,

- UUID,

- аптайм,

- локальное время,

- часовой пояс,

- unix-время на активе,

- информация об операционной системе:

- имя,

- версия,

- тип,

- архитектура,

- платформа,

- дата установки,

- смонтированные устройства (для linux-систем):

- путь монтирования,

- тип устройства,

- общий размер, использовано, доступно,

- таблица маршрутизации,

- список сетевых интерфейсов с названиями, ip- и mac-адресами,

- список локальных пользователей,

- список локальных групп пользователей,

- список установленного ПО:

- название,

- версия,

- занимаемый размер на диске,

- издатель,

- ссылка на сайт вендора,

- дата установки,

- место установки,

- список запущенных сервисов:

- имя,

- описание,

- статус,

- состояние,

- тип запуска,

- PID,

- путь к файлу описания,

- информация о CPU:

- модель,

- сокет,

- производитель,

- тип,

- количество ядер,

- количество логических ядер,

- текущая частота,

- максимальная частота,

- разрядность,

- физические диски:

- модель,

- производитель,

- серийный номер,

- идентификатор в системе,

- тип,

- объем,

- количество разделов,

- метка,

- подробная информация о разделах на диске,

- оперативная память:

- доступный объем памяти,

- свободный объем памяти,

- буферы,

- кэши,

- swap,

- физические модули памяти:

- объем,

- форм-фактор,

- тип памяти,

- номер банка,

- производитель,

- part number,

- серийный номер,

- разрядность,

- скорость,

- docker-контейнеры:

- список найденных на хосте образов:

- путь к репозиторию,

- тэг,

- идентификатор,

- размер,

- дата создания,

- список запущенных контейнеров:

- идентификатор,

- хэш,

- образ,

- время запуска,

- статус,

- командная строка запуска,

- маппинг портов,

- маппинг хранилищ.

- список найденных на хосте образов:

- сведения о системе:

Контроль изменений

Для любых собранных в процессе сканирования уязвимостей или инвентаризации данных можно провести сравнение во времени с помощью механизма контроля изменений. Данный функционал позволяет увидеть изменившиеся данные между двумя любыми аудитами.

Для уязвимостей также существует Дифференциальный отчет об уязвимостях, в котором отображается динамика уязвимостей на активе за указанный период (закрытые, новые, изменение метрик)

Установка обновлений

Система позволяет производить выборочную или полную установку обновлений пакетов на Linux-активы из подключенных к Активу репозиториев. Также возможна установка обновлений ПО (из списка поддерживаемого ПО) и безопасности KB на Windows-активы. Чтобы установить обновление на Windows-актив достаточно выполнить в Кабинете следующие действия:

- Загрузить предложенный файл обновления ПО. Файл будет автоматически скачан с сайта вендора данного ПО в хранилище установленной Системы,

- Разрешить установку данного файла обновления,

- Создать задачу на обновление ПО.

Во время выполнения задачи ранее скачаный файл будет передан на целевой Актив и запустится процесс обновления ПО.

Сканирование сети

Сканирование сети может применяться для задач:

- первичной инвентаризации сети,

- импорта сетевых узлов в Систему,

- обнаружения новых узлов,

- контроль определенных подсетей на наличие неучтенных узлов.

В процессе сканирования сети выполняются следующие этапы:

- Проверяется сетевая доступность каждого из ip-адресов в указанных сетевых диапазонах: icmp-запросом или проверкой доступности указанных портов.

- При необходимости производится попытка подключения с указанными учетными записями на ответившие сетевые порты.

- Если указан параметр "Импортировать активы" - происходит создание актива в Системе в соответствии с указанной политикой импорта. Определяется тип и версия ОС сетевого узла для корректного создания Актива нужного типа. При необходимости проводится проверка на дубликаты.

Образы контейнеров

Управление образами и реестрами

- добавление/удаление реестров,

- редактирование настроек реестра,

- добавление/изменение учетной записи для реестра,

- отображение актуальной информации о реестре: список репозиториев с образами и уязвимостями,

- отображение актуальной информации об образе: уязвимости, обновления пакетов, слои и пр.,

- работа со списками реестров и образов,

- получение вебхука для запуска сканирования реестра.

Сканирование уязвимостей

- непосредственное выполнение или планирование по расписанию задач сканирования уязвимостей образов:

- на хостах,

- в реестрах,

- в пайплайнах CI/CD,

- журналирование хода выполнения задач сканирования,

- история сканирований образа и их результатов,

- отображение метаданных результатов сканирования,

- отображение результатов сканирования:

- список уязвимого ПО с текущими версиями и найденными уязвимостями,

- список доступных обновлений для уязвимого ПО,

- список найденных уязвимостей с информацией:

- ID бюллетеня,

- описание,

- Severity,

- CVSS Score,

- CVSS Vector,

- CWE,

- V (критичность уязвимости по методике ФСТЭК),

- EPSS Score,

- EPSS Percentile,

- о наличии эксплойтов,

- о присутствии в базе CISA KEV,

- дата публикации,

- список связанных URL для дополнительного анализа,

- список связанных бюллетеней,

- полный список проанализированного ПО с версиями.

Импорт

Импорт активов с помощью скрипта

Имеется возможность массового автоматизированного добавления Активов по списку ip-адресов с привязкой существующей в Системе (добавленной ранее) учетной записи для безагентного сканирования.

Импорт и синхронизация с AD/LDAP

Можно импортировать и периодически синхронизировать Активы с AD/LDAP.

Импорт с помощью сканирования сети

Также можно импортировать Активы путем сканирования сети.

Учетные записи

Система поддерживает следующие типы учетных записей:

ssh- для безагентного сканирования linux-активов и сетевых устройств,winrm- для безагентного сканирования windows-активов,container_registry- для сканирования образов контейнеров в реестрах,hashicorp_vault_userpass- для подключения внешнего хранилища типа HashiCorp Vault (имя/пароль),hashicorp_vault_token- для подключения внешнего хранилища типа HashiCorp Vault (токен),snmp- для безагентного сканирования гипервизоров,ldap- для импорта активов из контроллера домена LDAP,activedirectory- для импорта активов из контроллера домена Active Directory,jira- для интеграции с тикет-системой Jira,yandex_tracker- для интеграции с тикет-системой Yandex Tracker,intra_service- для интеграции с тикет-системой IntraService,redmine- для интеграции с тикет-системой Redmine,sso_saml- для подключения к сервису SSO-авторизации по стандарту SAML,sso_oidc- для подключения к сервису SSO-авторизации по стандарту OpenID.

Протокол будет выбран автоматически в зависимости от типа записи. Порт подключения можно настроить вручную.

Управление учетными записями

- создание и удаление,

- редактирование,

- проверка подключения,

- привязка к активу,

- работа со списком учетных записей.

Хранилище учетных записей

Для хранения учетных записей в Системе используется специальное защищенное хранилище HashiCorp Vault, которое обеспечивает безопасный и надежный способ хранения паролей, ssh-ключей и любых других реквизитов доступа.

Все данные в хранилище хранятся в зашифрованном виде и не могут быть извлечены обращением к методам REST API.

Списки исключений

Списки исключений - механизм Системы, позволяющий скрыть из результатов аудита указанные уязвимости и ПО. Как правило, это относится к уязвимостям, которые по мнению пользователя Системы:

- не могут быть проэксплуатированы в инфраструктуре или на конкретных типах активов в силу специфичных настроек или условий окружения последних,

- закрыты компенсирующими мерами.

или к ПО, для которых по мнению пользователя:

- уязвимости ПО не могут быть проэксплуатированы в инфраструктуре или на конкретных типах активов в силу специфичных настроек или условий окружения последних,

- необходимо провести исключение из-за отсутствия версии исправления/обновления.

В Системе можно создавать множество списков исключений, каждый со своей областью применимости.

Подробнее о списках исключений см. в разделе "Списки исключений" из "Руководства пользователя".

Список ПО

Список ПО - общая информация о программном обеспечении, установленном на Активах в инфраструктуре. Списки разделены по Организациям.

В списке ПО указываются следующие объекты в инфраструктуре с указанием их версий:

- Установленное ПО;

- Уязвимое ПО;

- Операционные системы.

Подробнее о списках ПО см. в разделе "Списки ПО" из "Руководства пользователя".

Формирование отчетов

- непосредственное выполнение или планирование по расписанию задач генерации отчетов,

- генерация отчетов для одного/нескольких или групп активов,

- журналирование хода выполнения генерации отчетов,

- консолидированный отчет по выбранным активам или индивидуальный отчет по каждому активу,

- архив сгенерированных отчетов,

- различные типы отчетов: на основе аудита уязвимостей, инвентаризации и пр.,

- различные форматы отчетов: PDF, HTML, машиночитаемые JSON/XML,

- отправка отчетов на email.

Сенсоры

Сенсор - отдельный модуль Системы, который подключается к основному серверу с установленной Системой или другому Сенсору и обеспечивает опосредованную связь активов с сервером.

В Системе может быть добавлено множество Сенсоров, к которым могут быть подключены дополнительные Сенсоры или активы.

Сенсоры в сети заказчика

Компоненты Сенсора:

- logrotate - менеджер лог-файлов работы сенсора,

- worker-sensor - выполнение задач сенсора, отправка результатов в Систему,

- client-sensor - упорядочивание задач, направляемых на сенсор,

- nginx-sensor - поддержка ssl, ограничение сетевого доступа,

- redisdb - очередь задач,

- vio-sensor-cli - утилита командной строки, хранение исполняемого файла vio-sensor-cli и docker-сompose, используется для управления сенсором.

Требования к хосту на котором установлен Сенсор

- физический сервер или виртуальная машина,

- любой linux-дистрибутив, поддерживающий :

- Docker 19.03.13+,

- Docker-compose V1 1.29.0+ или Docker-compose V2 2.8.0+;

- cетевой доступ:

- 443/TCP от Сенсора к хосту, к которому выполняется подключение Сенсора.

Дашборды

Каждый дашборд представляет собой набор тематически объединенных виджетов. Расположение и размер виджетов в дашборде может устанавливаться пользователем. Информация дашборда может автоматически обновляться с заданным интервалом.

- Дашборд по результатам сканирования уязвимостей:

- Топ-10 уязвимых активов,

- Топ-10 уязвимостей по количеству активов,

- Топ-10 уязвимостей по оценке V ФСТЭК,

- Диаграмма CVSS Score,

- Давность аудита,

- Количество активов по типу,

- Количество активов по типу проводимого аудита,

- Общее количество уязвимостей,

- Топ-10 уязвимого ПО,

-

Диаграмма статусов агентов,

-

Дашборд по результатам инвентаризации активов:

- Топ-10 версий Linux,

- Топ-10 версий Windows,

- Активы по ОС,

- Всего активов,

- Диаграмма статусов агентов,

- Диаграмма давности инвентаризации,

- Диаграмма типа аудита.

Разграничение доступа и управление пользователями

В Системе существует возможность ограничения доступа по Организации, Роли пользователя и ip-адресу.

Организация - обособленная сущность для объединения группы пользователей и активов. Пользователи Организации могут работать только с Активами своей организации.

Роль определяет набор прав для работы с данными:

- Супер-администратор - имеет полные права на работу с данными всех организаций, создание организаций, управление любыми пользователями, конфигурирование и обновление системы.

- Администратор организации - имеет полные права на работу с данными конкретной организации (активы, пользователи, отчеты), запуск задач.

- Пользователь - имеет доступ только в рамках своей организации: добавление активов, создание задач, генерация отчетов.

- Специалист информационной безопасности - имеет доступ только в рамках своей организации: просмотр состояния инфраструктуры, создание задач (аудит, инвентаризация, генерация отчетов), управление активами и группами, работа со списками исключений, разрешение на установку обновлений ПО.

- ИТ-специалист - имеет доступ только в рамках своей организации: просмотр состояния инфраструктуры, создание задач на обновление ПО активов, управление активами и группами.

Интерфейс позволяет:

- создавать/редактировать/удалять организации,

- создавать/редактировать/удалять пользователей,

- привязывать пользователей к организациям,

- назначать пользователям определенные роли доступа.

Кроме того, в Системе предусмотрен механизм ограничения сетевого доступа по ip-адресу (см. "Руководство администратора":"Конфигурирование":"Ограничение доступа по IP-адресам).

Настройки системы

В разделе настроек отображаются следующие данные Системы:

- текущая версия Системы и агентов,

- информация о лицензии,

- список каналов обновления БД уязвимостей и время последнего обновления,

- сервер обновления БД уязвимостей,

- расписание проверки обновлений БД уязвимостей,

- некоторые другие параметры, влияющие на работу Системы.

На уровне Организации пользователю также доступны настройки, которые будут работать только в рамках Организации: - Используемые БДУ для аудита, - Глобальне учетные записи и технологические окна, - Настройки DNS и SMTP серверов, - Таймаут выполнения задач, - Настройки безопасности (парольная политика), - Настройки сервиса SSO авторизации.

База данных уязвимостей

В Системе доступны к просмотру и поиску все загруженные в Систему бюллетени уязвимостей.

Отображается статистическая информация по базе:

- общее количество уязвимостей в БДУ,

- количество каналов обновлений,

- количество источников,

- количество добавленных бюллетеней за сутки/неделю,

- дата последнего обновления БДУ,

- диаграмма количества бюллетеней по типу: CVE / Advisory / ФСТЭК / KB,

- помесячное количество добавленных бюллетеней за послений год.

Тикет-система

Тикет-система - интрумент, позволяющий осуществлять контроль над задачами, определенными пользователем. В Кабинете существует возможность использовать локальную тикет-систему, привязанную к организации или интегрировать стороннюю тикет-систему.

Сбор и экспорт статистики

Сбор и экспорт статистики - механизм, обеспечивающий сбор хостовых метрик Системы (CPU, память, дисковое пространство, загрузка сетевого интерфейса и др.), а также статистики событий Системы (выполнение задач, обновление БДУ, обращения к API и др. ).

В Системе реализован механизм сбора данных и экспорт в пользовательскую локальную установку Grafana для построения дашбордов и мониторинга показателей в реальном времени. Вместе с продуктом поставляется набор преднастроенных дашбордов для Grafana.

Возможности интеграции

API

В Системе реализован мощный REST API, позволяющий организовать сложные интеграции со сторонними системами заказчика:

- отправка данных в системы управления инцидентами,

- безагентный аудит уязвимостей на основе данных систем инвентаризации,

- обогащение событий в Центрах информационной безопасности (SOC),

- обогащение панелей визуализации и анализа информации.

C API Системы также может работать бесплатный продукт Vulns.io Linux Scanner - консольная linux-программа с псевдографическим интерфейсом для проведения аудита уязвимостей linux-дистрибутивов.

Доступ к API осуществляется с использованием специальных токенов и может быть ограничен:

- ip-адресами,

- конкретными методами API,

- активами/группами активов,

- организациями.

Интеграция с тикет-системами

Система позволяет настроить двустороннюю интеграцию со сторонними тикет-системами:

- Jira,

- Yandex Tracker,

- Redmine,

- IntraService.

Подробнее о процессе настройки интеграции описано в "Документации пользователя".

Как лицензируется продукт

Лицензия "Vulns.io Enterprise VM" определяет:

- максимальное количество Активов, которое можно зарегистрировать в Системе,

- доступные каналы обновления БД уязвимостей,

- срок действия работы Системы.

Лицензия является именной, имеет уникальный Ключ и поставляется в активированном виде в специальном файле license.txt, наличие которого является обязательным для установки и эксплуатации Системы.

Вместе с файлом лицензии заказчик получает ключ к облачному API Vulns.io, посредством которого Система получает обновления. Действие ключа API синхронизировано со сроком действия лицензии.

Лимит активов

Любой Актив, добавленный в Систему вручную или с помощью API, будет учитываться в лимите лицензии. При достижении лимита функционал добавления новых Активов перестает работать. Ранее добавленные Активы и накопленные результаты сканирования продолжают быть доступны в обычном режиме.

Каналы обновлений

Система может получать обновления БД уязвимостей только для каналов, указанных в Лицензии.

Канал обновления - условное понятие для определения потока обновлений различных разделов БД уязвимостей или Системы.

Каналы обновлений бывают:

- системные - включены в поставку Системы, не зависят от Лицензии и не могут быть отключены пользователем,

- лицензионные - подхватываются Системой из Лицензии, могут быть отключены пользователем.

Системные

- Канал

agent/*- бинарные файлы Агентов для различных операционных систем и разрядностей. - Канал

service/*- метаданные базы уязвимостей, вспомогательные данные для проведения аудита уязвимостей. - Канал

bulletins- база бюллетеней безопасности.

Лицензионные

- Канал

linux/*- уязвимости для всех поддерживаемых Vulns.io linux-дистрибутивов, - Канал

windows/*- уязвимости для всех поддерживаемых Vulns.io версий ОС Windows и ПО для Windows.

Срок лицензии

Лицензия является срочной, т.е. имеет срок окончания действия. По истечении этого срока весь основной функционал Системы прекращает работу (сканирование, генерация отчетов, добавление активов), а Система прекращает получать обновления функционала и БД уязвимостей. Активы и накопленные результаты сканирования продолжают быть доступны.

Техническое сопровождение

Как обновляется система

Обновление Системы осуществляется с помощью команды:

/opt/vulns.io/onpremise/cli/vio-cli update

Скачивание обновленных образов контейнеров займет какое-то время, затем они будут автоматически перезапущены.

Как обновляется БД уязвимостей

Обновление по расписанию

Все активные каналы обновляются автоматически в соответствии с настроенным расписанием.

Ручное обновление

Чтобы принудительно запустить обновление БД уязвимостей, необходимо перезапустить сервис data-updater командой:

/opt/vulns.io/onpremise/cli/vio-cli restart data-updater

Как обновляются Агенты

После установки на Актив Агент самостоятельно соединяется с Системой и переходит в режим ожидания команд от Системы.

Одной из таких команд является команда обновления Агента, при получении которой он самостоятельно скачивает с сервера Системы новую версию бинарного файла, производит обновление и перезапуск.

В целом процедура обновления Агента состоит из следующих шагов:

- Система автоматически по заданному расписанию получает новые бинарные файлы Агентов по каналу обновления

agent/*(см. раздел "Обновление БД уязвимостей / Каналы обновлений") - Агент, получив от Системы команду на обновление (в рамках выполнения соответствующей задачи), скачивает с сервера Системы новую версию бинарного файла.

- Агент самостоятельно выполняет обновление до новой версии.

- (Опционально) В случае неудачного обновления Агент самостоятельно производит откат на предыдущую рабочую версию.

Таким образом, регламентные работы по обновлению Агентов на Активах производятся непосредственно из Кабинета Системы ручным или автоматическим способом без использования сторонних средств администрирования.

Текущую версию установленного на Активе Агента можно узнать на детальной странице Актива.

Ручное обновление

Для ручного обновления Агентов необходимо запустить задачу типа "Активы / Обновление агентов":

- Перейти на страницу "Аудит / Задачи" -> кнопка "Создать задачу"

- Выбрать:

- тип задачи: "Активы",

- время запуска: "Сейчас" или "В заданное время",

- список активов, на которых необходимо обновить Агентов,

- действие: "Обновление агентов"

- Нажать кнопку "Создать задачу"

Задача будет запущена сразу или в заданное время. Агентам будет отправлена команда на обновление, а результат обновления Агентов будет отражен на детальной странице запуска задачи.

Автоматическое обновление по расписанию

Для автоматического обновления Агентов по расписанию необходимо создать периодическую задачу типа "Активы / Обновление агентов" (см. "Ручное обновление ") с временем запуска "По Cron'у", задав нужное расписание запуска в формате CRON.

Инструменты администрирования

Утилита командной строки vio-cli входит в состав Системы и предназначена для выполнения базовых операций с сервисами Системы: мониторинг состояния, обновление, перезапуск и пр.

Список выполняемых операций:

- отображение статуса состояния сервисов Системы,

- обновление Системы (полностью или только указанных сервисов),

- получение терминального доступа к конкретному сервису,

- запуск/остановка/перезапуск Системы или конкретных сервисов,

- очистка логов и истории задач,

- изменение пароля пользователя,

- создание бэкапа Системы.

Эксплуатация в больших инфраструктурах

Скорость сканирования инфраструктуры Системой в целом зависит от следующих факторов:

- производительности базы данных (сервис

mongodb), - количества сервисов

worker-main(воркеров), обрабатывающих задачи сканирования, - количества других параллельно выполняемых задач: генерации отчетов, обновления БД и прочих.

Возможны следующие способы увеличения производительности Системы:

-

Вертикальное масштабирование:

-

увеличение количества ядер CPU сервера и количества воркеров

worker-main, -

использование высокоскоростных NVMe накопителей.

-

Горизонтальное масштабирование:

- запуск Системы на нескольких серверах с помощью оркестрации Docker Swarm или Kubernetes.

Горизонтальное масштабирование

Компоненты Системы, производительность которых влияет на скорость сканирования инфраструктуры, могут горизонтально масштабироваться с помощью оркестрации Docker Swarm:

- основная БД может шардироваться на необходимое количество хостов,

- количество воркеров может быть увеличено и распределено на дополнительных хостах.

Развертывание в Kubernetes

Развертывание в Kubernetes позволяет автоматизировать горизонтальное масштабирование критичных к скорости сканирования компонентов при высоких нагрузках на Систему.