Руководство пользователя

Список обозначений

- Система - развернутое и работающее в сети заказчика решение "Vulns.io Enterprise VM".

- Актив - компьютер, сервер, виртуальная машина, гипервизор или сетевое устройство, мониторинг которого ведется с помощью Системы.

- Агент - программа, устанавливаемая на Актив, для обеспечения его сканирования в агентном режиме.

- Учетная запись - реквизиты, используемые Системой для подключения к Активам, реестрам контейнеров и другим сетевым сервисам.

- Кабинет - основной web-интерфейс системы для работы пользователей.

- Лицензия - право на использование продукта на заданный срок с оговоренными ограничениями и функционалом.

- Ключ лицензии - буквенно-цифровой код для идентификации активированной лицензии.

- БДУ - база данных уязвимостей, на основе которой производится сканирование Активов.

Быстрый старт

Установка Системы

Для установки Системы вам понадобится:

- инсталлер https://download.vulns.io/onpremise/install/vio-installer,

- файл с действующей активированной Лицензией,

- действующий ключ к облачному API Vulns.io,

- сервер или виртуальная машина с любым linux-дистрибутивом с установленными:

- Docker 19.03.13+,

- Docker-compose V1 1.29.0+ или Docker-compose V2 2.8.0+,

- доступ в Интернет.

При запуске инсталлер запросит некоторые параметры установки, скачает и запустит все необходимые контейнеры.

После завершения работы инсталлера в браузере станет доступна форма авторизации в Систему по доменному имени, указанному при установке, или ip-адресу сервера. Настроенное доменное имя можно посмотреть в файле /opt/vulns.io/onpremise/config/nginx/api.conf.

Используйте для входа email и пароль, которые вы указали при установке. Эта учетная запись также сохранена в файле /opt/vulns.io/onpremise/config/main/credentials.ini

Более подробная информация об установке Системы содержится в "Руководстве по установке":

- программные и аппаратные требования к конфигурации сервера,

- требования к объему файлового хранилища,

- сетевые доступы в Интернет и внутри инфраструктуры,

- настройка доменного имени и SSL-сертификатов,

- ограничения сетевого доступа,

- последующее обновление Системы и пр.

Загрузка БД уязвимостей

Дождитесь, пока закончится первоначальная загрузка базы данных уязвимостей - в Кабинете пропадет сообщение Идет загрузка данных БДУ. Дождитесь окончания процесса, иначе результаты сканирования будут недостоверными.

Добавление первого актива

На странице "Активы / Хосты" выберите меню "Добавить актив".

В зависимости от выбранной операционной системы скачайте и установите Агента.

После установки Агент выполняет первичную инвентаризацию и аудит уязвимостей, и Актив начинает отображаться на странице “Активы / Хосты” со статусом "Онлайн".

Результат первого сканирования

Результат первичного сканирования будет сразу доступен на детальной странице Актива.

Создание pdf-отчета

Для создания отчета нажмите кнопку "Создать отчёт" на детальной странице Актива:

- выберите вид и тип отчёта,

- выберите формат файла,

- нажмите

Создать задачу.

После завершения задачи отчет будет доступен для скачивания во вкладке "Артефакты" на странице запуска вашей задачи (раздел "Аудит / История задач").

Как работает сканирование

Система поддерживает два метода сканирования Активов: в режиме "белого ящика" и в режиме "черного ящика", а также сканирование сети (Discovery) для обнаружения и импорта Активов в Систему.

В режиме "белого ящика" реализуется доступ к данным Актива непосредственно внутри операционной системы Актива. Для этого вида сканирования реализовано два подхода: агентный и безагентный.

В режиме "черного ящика" происходит сканирование данных извне Актива без предварительного знания о её внутренней структуре. Этот метод используется для проверки уязвимостей периметра инфраструктуры, а также для оценки уровня ее защищенности с точки зрения злоумышленника.

Сканирование сети (Discovery)

В процессе выполнения задачи Сканирование сети, выполняются следующие этапы:

- Проверяется сетевая доступность каждого из ip-адресов в указанных сетевых диапазонах: icmp-запросом или проверкой доступности указанных портов.

- При необходимости производится попытка подключения с указанными учетными записями на ответившие сетевые порты.

- Если указан параметр

Импортировать активы- происходит создание актива в Системе в соответствии с указанной политикой импорта. Определяется тип и версия ОС сетевого узла для корректного создания Актива нужного типа. При необходимости проводится проверка на дубликаты.

Сканирование сети может применяться для задач:

- первичной инвентаризации сети,

- импорта сетевых узлов в Систему,

- обнаружения новых узлов,

- контроль определенных подсетей на наличие неучтенных узлов.

Как выполняется сканирование в режиме "черного ящика"

Сканирование уязвимостей в режиме "черного ящика" выполняется в два этапа:

-

На первом шаге на целевом IP-адресе или активе выполняется сканирование доступных портов и сервисов.

-

На втором шаге полученная информация агрегируется и анализируется с использованием нашей БДУи формируется результат сканирования:

-

список доступных портов,

- список работающего на портах ПО,

- список уязвимого ПО,

- список найденных уязвимостей,

- сопутствующая метаинформация: дата и время сканирования, CVSS-метрики, список просканированных портов, использованный протокол сканирования и прочее.

Такой подход позволяет обнаружить уязвимости на периметре инфраструктуры, но обладает невысокой точностью результата и занимает продолжительное время.

Для получения всесторонней картины рекомендуется проводить сканирование активов как в режиме "черного ящика", так и в режиме "белого ящика".

Агентный и безагентный подход

Система поддерживает два подхода к сканированию активов: агентный и безагентный. Оба подхода реализуют сканирование в режиме "белого ящика", т.е. получают доступ к данным актива непосредственно внутри операционной системы актива.

Агентный подход

Подразумевает установку на актив специальной программы (Агента), работающей в режиме постоянно запущенной службы. Служба инициирует и поддерживает постоянное сетевое соединение с Системой, получает от Системы команды на выполнение необходимых действий (сканирование, инвентаризация, обновление и пр.), выполняет их и отправляет результаты обратно в Систему.

Для агентного подхода необходим только сетевой доступ от актива к Системе. Нет необходимости хранить учетную запись актива.

Безагентный подход

Для проведения сканирования в безагентном режиме Система:

- Выполняет сетевое подключение к активу с заранее заведенной и привязанной учетной записью.

- Копирует на актив утилиту для выполнения сканирования.

- Выполняет сканирование или другие необходимые действия (инвентаризация, обновление и пр.)

- Выгружает результаты выполнения в Систему.

- Удаляет утилиту и все временные файлы, созданные на активе.

- Закрывает сетевое соединение.

Для безагентного сканирования linux-активов необходимы:

- сетевой доступ от Системы к активу,

- учетная запись с привилегиями

sudoили находящаяся в группеroot.

Сравнение подходов

| Агентный | Безагентный | |

|---|---|---|

| Не требует настройки сетевого доступа к активу | Да | - |

| Не требует хранения учетной записи актива | Да | - |

| Не требует установки Агента | - | Да |

| Может сканировать сетевые устройства | - | Да |

| Поддерживает все действия на активе (аудит, инвентаризация, обновление и пр.) |

Да | Да |

| Скорость сканирования | максимальная | средняя* |

* появляются дополнительные затраты времени на сетевое подключение, загрузку утилиты сканирования и очистку после завершения сканирования.

Если установлен Агент и одновременно привязана учетная запись

В этой ситуации Система сама выберет, какой подход использовать для сканирования:

- если Агент находится на связи в статусе "Онлайн", то будет использоваться он,

- если Агент находится в статусе "Офлайн" или "Не активирован", то будет использоваться привязанная к Активу учетная запись.

Как выполняется сканирование в режиме "белого ящика"

Сканирование уязвимостей хостов

Для проведения сканирования (аудита) уязвимостей на хосте собирается и отправляется в Систему:

- информация об операционной системе: название дистрибутива, версия,

- список установленного программного обеспечения с версиями,

- список установленных обновлений (для некоторых ОС).

Полученная информация анализируется с использованием имеющейся в Системе базы данных уязвимостей.

Формируется результат сканирования:

- список уязвимого ПО,

- список доступных обновлений,

- список найденных уязвимостей,

- список отсутствующих обновлений безопасности (для некоторых ОС),

- фиксируется список проанализированного ПО,

- фиксируется сопутствующая метаинформация: дата и время сканирования, CVSS-метрики, критичность уязвимостей по методике ФСТЭК (V) и прочее.

Инвентаризация хостов

Для проведения инвентаризации на хосте запускается ряд системных команд ОС, собирается и отправляется в Систему подробная информации о хосте:

- сведения об операционной системе,

- сведения о железе: CPU, память, диски,

- информация о сетевых интерфейсах и маршрутах,

- списки локальных групп и пользователей,

- список установленного ПО с версиями,

- список запущенных сервисов,

- список обнаруженных docker-образов и запущенных контейнеров.

На стороне Системы для соответствующего актива формируется результат инвентаризации.

Сканирование образов контейнеров

На хосте

Сканирование образов контейнеров на хосте производится Агентом на данном хосте или с помощью безагентного подключения без запуска контейнеров.

О каждом обнаруженном docker-образе собирается и отправляется в Систему:

- информация об операционной системе образа: название дистрибутива, версия,

- список установленного в образе программного обеспечения с версиями,

- размер образа, архитектура и идентификатор образа (sha256),

- список слоев с информацией о каждом слое: дата создания, команда создания, размер, Layer ID.

Полученная информация анализируется с использованием имеющейся в Системе базы данных уязвимостей.

Формируется результат сканирования образа:

- список уязвимого ПО,

- список доступных обновлений,

- список найденных уязвимостей,

- фиксируется список проанализированного ПО,

- фиксируется сопутствующая метаинформация: дата и время сканирования, CVSS-метрики, критичность уязвимостей по методике ФСТЭК (V) и прочее.

В реестре

Для проведения сканирования образов контейнеров в реестрах:

- Производится подключение к реестру с заранее заданной учетной записью.

- Собирается список репозиториев и тэгов реестра (всех или только заданных пользователем).

- При необходимости, если образы не сканировались ранее, производится скачивание образов в хранилище Системы.

- Проводится сканирование образов без запуска контейнеров и формирование результата аналогично сканированию образов на хостах (см. выше).

- Все скачанные и просканированные образы удаляются из хранилища Системы.

Система может сканировать образы в реестрах контейнеров, поддерживающих Docker Registry HTTP API V2.

Сканирование производится задачей типа "Образы контейнеров" с указанием хоста или реестра (см. раздел "Задачи").

В пайплайнах CI/CD

Для проведения сканирования образов в пайплайнах CI/CD используются:

- Специальный образ-компаньон, который содержит необходимый инструментарий для сканирования образов (образ-компаньон доступен для свободного скачивания из реестра hub.vulns.io).

- Vulns.io Common API, доступный в Системе.

Common API также доступен в облаке Vulns.io по адресу https://api.vulns.io/v1/. При его использовании не требуется разворачивать Систему, но необходимо получить токен для доступа.

В процесс CI/CD необходимо добавить новый этап, в рамках которого определить задачу сканирования целевого образа: указать необходимые параметры задачи, данные о целевом образе, данные для авторизации в реестре, токен API.

В ходе задачи сканирования выполняется:

- Скачивание образа-компаньона (из реестра hub.vulns.io или локального реестра организации) и запуск процедуры сканирования.

- Скачивание целевого образа из указанного реестра контейнеров.

- Анализ файлов целевого образа и сбор исходных данных для проведения аудита (определение дистрибутива и его версии, сбор установленных пакетов и их версий) без запуска целевого контейнера.

- Отправка собранных данных в Vulns.io Common API для анализа уязвимостей.

- Формирование отчета о найденных уязвимостях в виде артефакта задачи.

Подробное описание сканирования образов в пайплайнах CI/CD с примерами конфигураций см. в разделе "Образы контейнеров / Сканирование в CI/CD".

Скорость сканирования и сетевой трафик

Сканирование "черным ящиком"

Скорость сканирования в режиме "черного ящика" зависит от множества факторов, в том числе от:

- загруженности сети на момент сканирования,

- количества сканируемых портов,

- используемых протоколов сканирования.

Из-за этих и прочих особенностей инфраструктуры, сканирование в режиме "черного ящика" может занимать от 5 минут до нескольких часов.

Сканирование "белым ящиком"

Сканирование хостов

| Агентный | Безагентный | |

|---|---|---|

| Аудит уязвимостей: | ||

| - время сканирования | 1..3 сек | 3..4 сек |

| - трафик к хосту | ~ 1КБ | ~12 МБ |

| - трафик от хоста | 5..50 КБ * | 5..50 КБ * |

| Инвентаризация: | ||

| - время сканирования | 5..60 сек ** | 8..65 сек ** |

| - трафик к хосту | ~ 1КБ | ~12 МБ |

| - трафик от хоста | 50..100 КБ ** | 50..100 КБ ** |

* зависит от количества установленного программного обеспечения и обновлений безопасности (KB),

** зависит от конфигурации хоста.

Сканирование образов контейнеров

| Агентный | Безагентный | |

|---|---|---|

| На хостах: | ||

| - время сканирования 1 образа | 3..5 сек | 5..7 сек |

| - трафик к хосту | ~ 1КБ | ~12 МБ |

| - трафик от хоста | 5..50 КБ * | 5..50 КБ * |

| В реестрах: | ||

| - время сканирования 1 образа | ..** | |

| - трафик к реестру | ..** | |

| - трафик от реестра | ..** |

* зависит от количества установленного в образе программного обеспечения

** зависит от размера образа.

Сканирование сети

Скорость сканирования сети в целом зависит от параметров задачи сканирования:

-

способа обнаружения сетевых узлов:

- простым ICMP,

- перебором указанных портов и протоколов,

- необходимостью "достучаться" до актива с помощью port knocking,

-

необходимостью проверить подключение с учетной записью.

Таким образом сканирование может занимать от нескольких секунд, до нескольких часов.

Проверка доступности активов

Позволяет проверять сетевую доступность Активов (хостов, добавленных в Систему) однократно или автоматически по расписанию.

Методы проверки сетевой доступности:

- по статусу Агента,

- по протоколу ICMP (пинг),

- проверка указаннных портов,

- проверка указанных учетных записей.

Может применяться для контроля сетевой доступности Активов и проверки актуальности учетных записей на Активах.

Сетевые доступы

Внутри инфраструктуры

| Источник | Назначение | Порт | Описание трафика |

|---|---|---|---|

| Рабочее место пользователя Системы |

Система | 80,443 / TCP | HTTP-трафик Кабинета |

| Актив с Агентом |

Система | 443 / TCP | Подключение Агентов к серверу Системы |

| Актив с Сенсором |

Сенсор/Система | 443 / TCP | Подключение Сенсоров к серверу Системы/Сенсору |

| Система | linux-Активы без Агента |

22 / TCP | Подключение к linux-Активам |

| Система | windows-Активы без Агента |

53, 88, 135, 137, 139, 445, 5985, 5986 / TCP/UDP |

Подключение к windows-Активам |

| Система | сетевое оборудование * | 22 / TCP, 161,162 / UDP |

Подключение к сетевым устр-вам |

| Система | почтовый сервер | 25 / TCP | Отправка сообщений на email |

| Система | реестры контейнеров | 443 / TCP | Подключение к реестрам контейнеров для сканирования образов |

| Система | LDAPS-сервер | 389 / TCP, 636 / TCP | Подключение к серверу LDAPS |

| Система | AD-сервер | 3268 / TCP, 3269 / TCP | Подключение к контроллеру доменов |

* сетевые доступы будут зависеть от конкретного оборудования.

Агенты

Установка агентов

Требования к установке

Linux

- Агент необходимо устанавливать от пользователя с правами root.

- Дистрибутив должен использовать систему управления службами systemd.

- На хосте должны быть установлены пакеты: glibc, libxcrypt-compat.

Поддерживаются следующие дистрибутивы:

- Alma Linux 8 - 10

- Alpine 3.2 - 3.23

- Amazon Linux 1, 2, 2023

- Arch Linux

- Centos 5 - 9

- Debian 3 - 13

- Fedora Linux (21+)

- Gentoo

- Kali Linux

- Mageia 2 - 9

- Manjaro Linux

- openSUSE, openSUSE Leap

- Oracle 5 - 9

- RedHat 5 - 10

- Rocky 8, 9

- SUSE (SLED, SLES)

- Ubuntu 12.04 - 25.10

- Virtuozzo 6,7

- Virtuozzo Hybrid Server 7

- Altlinux 8, 9, 10, 11

- Astra Linux 1.6, 1.7, 4.7, 2.12

- Rosa Cobalt 7.3, 7.9

- Rosa Enterprise Desktop 7.3, 7.9

- RedOS 7.3, 8

- SberLinux OS 8, 9

- МСВ Сфера

- ОСнова 2

Windows

- Агент необходимо устанавливать от пользователя с правами локального Администратора.

Поддерживаются следующие версии Windows:

- Windows 7 / Windows Server 2012 R2 и выше (все десктопные и серверные версии).

Важно! Начиная с версии 1.5.0 Агента, прекращается поддержка Windows 7.

Ручная установка

Linux

Установка Агента на linux-активе подразумевает запуск специального установочного bash-скрипта, сгенерированного Системой индивидуально для конкретного актива.

Для ручной установки выполните следующие шаги:

-

На странице "Активы / Хосты" выберите меню "Добавить актив" -> "linux".

Появится форма "Новый linux-актив создан!" с описанием шагов установки:

Форма добавления linux-актива

-

Укажите, к какому Сенсору необходимо подключить новый Актив. Если Сенсоры не используются, оставить "Основной сервер";

-

Нажмите на кнопку "Скачать", чтобы скачать установщик Агента, и поместите его в любую папку на активе;

Или запустите команду скачивания прямо на активе:

Пример: curl -k -O https://<ip_адрес>/download/v1/agent-installer/ agent-<идентификатор_агента>-linux-installer.shНе используйте полученный установочный скрипт для массовой установки на нескольких активах! Для массового развертывания агентов воспользуйтесь инструкцией в разделе "Установка агентов / Автоматизированная установка".

-

Сделайте файл установщика исполняемым:

sudo chmod u+x agent-<идентификатор_агента>-linux-installer.sh -

Запустите установку Агента командой:

sudo ./agent-<идентификатор_агента>-linux-installer.sh -

Закройте форму "Новый linux-актив создан!" кнопкой "Сохранить актив".

Важно! Если на данном этапе закрыть форму кнопкой "Отменить" и подтвердить удаление актива, то ссылка на установочный скрипт перестанет работать, а установленный Агент не сможет подключиться к Системе.

Скрипт установки выполняет следующие действия:

- Определяет битность ОС.

- Подключается к Системе и скачивает нужные бинарные файлы Агента и апдейтера.

- Создает директорию

/opt/vulns.io/agent-linux/. -

Создает файлы:

config.ini- конфигурационный файл,agent_uninstall.sh- деинсталлятор агента,vulns.io-agent-linux.serviceиvulns.io-agent-updater-linux.service- файлы описания сервисов.

-

Запускает сервисы:

vulns.io-agent-linux- Агента,vulns.io-agent-updater-linux- апдейтера (для автоматического обновления Агента).

После установки Агент выполняет первичную инвентаризацию и аудит уязвимостей, и Актив начинает отображаться на странице “Активы / Хосты” со статусом "Онлайн".

Windows

Для установки Агента на windows-активе необходимо использовать сгенерированный Системой индивидуальный для конкретного актива конфигурационный файл совместно с универсальным установщиком agent-windows-installer-x64-latest.msi.

Для ручной установки выполните следующие шаги:

-

На странице "Активы / Хосты" выберите меню "Добавить актив" -> "windows".

Появится форма "Новый windows-актив создан!" с описанием шагов установки:

Форма добавления windows-актива

-

Укажите, к какому Сенсору необходимо подключить новый Актив. Если Сенсоры не используются, оставить "Основной сервер";

-

Выберите разрядность операционной системы и нажмите на кнопку "Скачать установщик агента", чтобы скачать установщик Агента, и поместите его в любую папку на активе.

-

Нажмите на кнопку "Скачать конфигурацию агента", чтобы скачать конфигурационный файл Агента, и поместите его в папку с установщиком Агента.

Не используйте полученный конфигурационный файл для массовой установки на нескольких активах! Для массового развертывания агентов воспользуйтесь инструкцией в разделе "Установка агентов / Автоматизированная установка".

-

Запустите установщик Агента и пройдите все шаги установки.

Установщик выполняет следующие действия:

-

Создает рабочую директорию

C:\Program Files (x86)\Vulns.io Windows Agent -

Запускает службу

Vulns.io Windows AgentПосле установки Агент выполняет первичную инвентаризацию и аудит уязвимостей, и Актив начинает отображаться на странице “Активы / Хосты” со статусом "Онлайн".

Автоматизированная установка

Массовая автоматизированная установка Агентов на большое количество Активов возможна с использованием средств автоматизации и API Системы.

Linux

В качестве примера рассмотрим развертывание Агентов на linux-активах с помощью системы Ansible:

-

Формируется файл описания задания (playbook) для Ansible (см. пример ниже), который выполняет следующие действия:

- копирует на хосты специальный bash-скрипт для установки и запуска Агента,

- удаляет скрипт после успешной установки Агента.

-

Запускаемый на Активе bash-скрипт (скачать*) выполняет действия:

- используя API Системы, создает Актив и получает уникальный URL для скачивания установщика Агента,

- скачивает и запускает установщик Агента,

- проверяет корректность запуска службы Агента.

## Пример playbook-файла для Ansible

- name: "Prepare to remote hosts"

hosts: *

tasks:

- name: Copy deploy script ./deploy-linux-agent.sh to remote host

ansible.builtin.copy:

src: "./deploy-linux-agent.sh"

dest: "/tmp/deploy-linux-agent.sh"

mode: '0775'

- name: Run deploy script

command:

cmd: "/tmp/deploy-linux-agent.sh"

- name: Remove deploy script from host

file:

path: "/tmp/deploy-linux-agent.sh"

state: absent

* в bash-скрипте (https://download.vulns.io/onpremise/scripts/deploy-linux-agent.sh) необходимо указать параметры:

* SERVER_IP - ip-адрес вашего сервера с установленной Системой,

* API_KEY - ключ API для доступа к вашей Системе (см. раздел "Создание API-токена" ниже),

* SENSOR_ID - id Сенсора, если Активы необходимо подключить к Сенсору.

После завершения задания Ansible в Системе появятся все Активы, на которых был успешно установлен Агент.

Windows

Существует 3 способа массовой установки Агентов на windows-активы:

- с помощью специального powershell-скрипта

deploy-windows-agent.ps1, - с помощью установщика Агента

agent-windows-installer-x64-latest.msi, - с использованием групповой политики (Group Policy Object) и установщика Агента.

С помощью powershell-скрипта

Для массового развертывания Агентов на windows-активах необходимо использовать powershell-скрипт (скачать*), который выполняет следующие действия:

- используя API Системы, создает Актив и получает уникальный URL для скачивания установщика Агента,

- скачивает и запускает установщик Агента,

- проверяет корректность запуска службы Агента.

* в powershell-скрипте (https://download.vulns.io/onpremise/scripts/deploy-windows-agent.ps1) необходимо указать параметры:

* $SERVER_IP - ip-адрес вашего сервера с установленной Системой,

* $API_KEY - ключ API для доступа к вашей Системе (см. раздел "Создание API-токена"),

* SENSOR_ID - id Сенсора, если Активы необходимо подключить к Сенсору.

Важно! Для корректного запуска скрипта, необходимо отключить проверку подписи скрипта:

- для отключения проверки только для заданного скрипта:

Powershell -executionpolicy remotesigned -file 'deploy-windows-agent.ps1'- для отключения проверки в текущем сеансе:

set-executionpolicy RemoteSigned -Scope Process- для отключения проверки любых PS-скриптов из командной строки PowerShell выполнить команду:

set-executionpolicy remotesigned

Скрипт нужно однократно запустить на Активах с помощью групповых политик или любых средств автоматизации. После того, как скрипт отработает, в Системе появятся все Активы, на которых был успешно установлен Агент.

С помощью установщика Агента

Другой способ массового развертывания Агентов на windows-активах - с помощью установщика Агента agent-windows-installer-x64-latest.msi (версии 1.1.69+), который находится в папке /var/lib/docker/volumes/manage_agents-volume/_data хоста Системы.

Перед запуском установщика на активах необходимо подготовить конфигурационный файл с названием agent-windows-installer.conf (или agent-windows-installer.json) и положить его рядом с файлом установщика:

{

"account_id": "{account_id}",

"user_id": "{user_id}",

"api_token": "{api_token}",

"api_url": "{api_url}",

"is_new_asset_create": "1",

"is_ignore_ssl_error": "0",

"sensor_id": "{sensor_id}" ## необязательный параметр, добавлять в случае подключения актива к сенсору

}

где:

account_id- id организации, в которой создается актив (раздел "Пользователи / Организации"),user_id- id пользователя, от которого добавляется актив (раздел "Пользователи"),api_token- токен, для доступа к методам API (см. ниже),api_url- URL Системы в видеhttps://<ip>илиhttps://<domain>,is_new_asset_create- флаг создания нового актива в системе,is_ignore_ssl_error- флаг игнорирования SSL ошибок.sensor_id- id сенсора, к которому будет подключен актив. Если актив подключается к серверу, тоsensor_idне нужно добавлять в файл конфигурации.

Установщик Агента (с созданным конфигурационным файлом) нужно однократно запустить на Активах с помощью групповых политик или любых средств автоматизации. После завершения установки в Системе появятся все Активы, на которых был успешно установлен Агент.

На всех активах запускается один и тот же установщик и конфигурационный файл.

Примеры запуска установщика:

## С созданием лог-файла установки

msiexec /quiet /i "agent-windows-installer-x64-latest.msi" /l*v "install.log"

## Без использования конфигурационного файла:

msiexec /quiet /i "agent-windows-installer-x64-latest.msi" /l*v "install.log" \

ACCOUNT_ID="{account_id}" USER_ID="{user_id}" API_TOKEN="{api_token}" \

API_URL="{api_url}" IS_NEW_ASSET_CREATE="1" IS_IGNORE_SSL_ERROR="0"

## При установке агента с созданием актива за сенсором:

msiexec /quiet /i "agent-windows-installer-x64-latest.msi" /l*v "install.log" \

ACCOUNT_ID="{account_id}" USER_ID="{user_id}" API_TOKEN="{api_token}" \

API_URL="{api_url}" IS_NEW_ASSET_CREATE="1" IS_IGNORE_SSL_ERROR="0" SENSOR_ID="{sensor_id}"

## Если необходимо использовать прокси:

msiexec /quiet /i "agent-windows-installer-x64-latest.msi" /l*v "install.log" \

PROXY_URL="{proxy_url}" PROXY_LOGIN="{proxy_login}" PROXY_PASSWORD="{proxy_password}"

С использованием групповой политики

Существует возможность массовой установки Агента на windows-активах через групповые политики (Group Policy Object, GPO) с помощью установщика Агента agent-windows-installer-x64-latest.msi, который находится в папке /var/lib/docker/volumes/manage_agents-volume/_data хоста Системы.

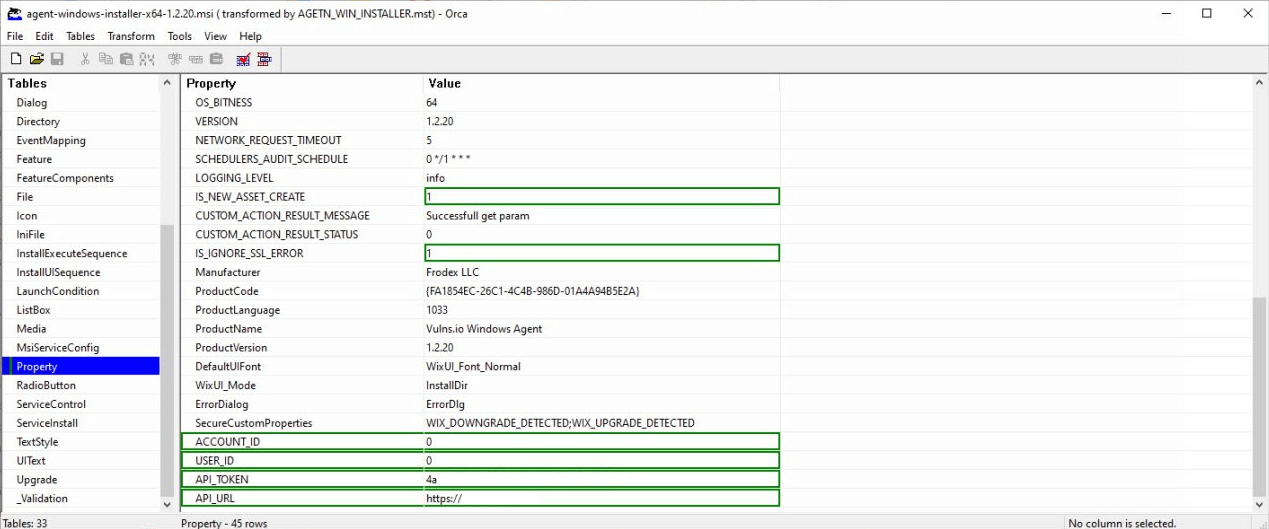

Для массового развертывания Агентов с использованием GPO необходимо использовать MSI-файл установщика версии 1.2.20+, а также подготовить MST-файл преобразования, позволяющий изменить стандартные настройки пакета MSI.

Для создания файла модификации MST для MSI пакетов можно использовать утилиту ORCA (https://learn.microsoft.com/ru-ru/windows/win32/msi/orca-exe):

- Необходимо открыть agent-windows-installer-x64-latest.msi с помощью утилиты Orca.

-

В программе нужно создать New Transformation и изменить/добавить следующие параметры MSI-пакета в разделе

Property:- IS_NEW_ASSET_CREATE: 1

- IS_IGNORE_SSL_ERROR: 1

- ACCOUNT_ID: {account_id}

- USER_ID: {user_id}

- API_TOKEN: {api_token}

- API_URL: {api_url}

- SENSOR_ID: {sensor_id} ## необязательный параметр, добавлять в случае подключения актива к сенсору

где:

account_id- id организации, в которой создается актив (раздел "Пользователи / Организации"),user_id- id пользователя, от которого добавляется актив (раздел "Пользователи"),api_token- токен, для доступа к методам API (см. ниже),api_url- URL Системы в видеhttps://<ip>илиhttps://<domain>,is_new_asset_create- флаг создания нового актива в системе,is_ignore_ssl_error- флаг игнорирования SSL ошибок,sensor_id- id Сенсора, к которому будет подключен актив. Если актив подключается прямо к Серверу, параметр добавлять не нужно.

Добавляемые параметры в утилите Orca

Затем необходимо выбрать Transform→GenerateTransform и сохранить изменения в файл с раширением MST. Данный файл необходимо положить в одну папку с установщиком при создании политики GPO и указать в качестве модификации во вкладке «Modification».

Создание API-токена

Для автоматизированной установки Агентов используется API Системы, поэтому необходимо предварительно сгенерировать API-токен в разделе "Система / Настройки / API-токены" со следующими ограничениями:

Организации- укажите организацию, в которую будут импортироваться активы,API-методы- укажите следующие методы:- /integration/v1/agents

- /integration/v1/agents/download/installer/url

- /integration/v1/assets

Обновление агентов

После установки на Актив Агент самостоятельно соединяется с Системой и переходит в режим ожидания команд от Системы.

Одной из таких команд является команда обновления Агента, при получении которой он самостоятельно скачивает с сервера Системы новую версию бинарного файла, производит обновление и перезапуск.

В целом процедура обновления Агента состоит из следующих шагов:

- Система автоматически по заданному расписанию получает новые бинарные файлы Агентов по каналу обновления

agent/*(см. раздел "Обновление БД уязвимостей / Каналы обновлений") - Агент, получив от Системы команду на обновление (в рамках выполнения соответствующей задачи), скачивает с сервера Системы новую версию бинарного файла.

- Агент самостоятельно выполняет обновление до новой версии.

- (Опционально) В случае неудачного обновления Агент самостоятельно производит откат на предыдущую рабочую версию.

Таким образом, регламентные работы по обновлению Агентов на Активах производятся непосредственно из Кабинета Системы ручным или автоматическим способом без использования сторонних средств администрирования.

Текущую версию установленного на Активе Агента можно узнать на детальной странице Актива.

Ручное обновление

Для ручного обновления Агентов необходимо запустить задачу типа "Активы / Обновление агентов":

- Перейти на страницу "Аудит / Задачи" -> кнопка "Создать задачу"

- Выбрать:

- тип задачи: "Активы",

- время запуска: "Сейчас" или "В заданное время",

- список активов, на которых необходимо обновить Агентов,

- действие: "Обновление агента"

- Нажать кнопку "Создать задачу"

Задача будет запущена сразу или в заданное время. Агентам будет отправлена команда на обновление, а результат обновления Агентов будет отражен на детальной странице запуска задачи.

Важно: настройка

в заданное времяуказывается относительно времени сервера, на котором установлена Система. Чтобы указать запуск относительно часового пояса Актива, необходимо включить параметр "Запускать в часовом поясе актива".

Автоматическое обновление по расписанию

Для автоматического обновления Агентов по расписанию необходимо создать периодическую задачу типа "Активы / Обновление агентов" (см. "Ручное обновление") с временем запуска "По Cron'у", задав нужное расписание запуска в формате CRON.

Важно: настройка

по Cron'ууказывается в часовом поясе UTC+0. Чтобы указать запуск относительно часового пояса Актива, необходимо включить параметр "Запускать в часовом поясе актива".

Переустановка агентов

При необходимости произвести переустановку Агента выберите меню "Агент / Переустановить" на детальной странице Актива. В открывшейся форме будут доступны индивидуальные для данного Актива установочные файлы Агента.

Процедура установки описана в разделе "Установка агентов / Ручная установка."

Удаление агентов

Linux

Для удаления Агента на linux-активе необходимо запустить команду:

/opt/vulns.io/agent-linux/agent_uninstall.sh

Windows

Удаление Агента на windows-активе осуществляется стандартными инструментами удаления программ ОС Windows.

Статусы агентов

В процессе своего жизненного цикла Агент может находиться в следующих статусах:

- Онлайн - агент установлен на Актив, установил соединение с Системой и ожидает от нее команд.

- Офлайн - агент установлен на Актив (или был установлен, но сейчас удален), соединения с Системой нет, не может выполнять команды.

- Не активирован - агент еще не установлен на Актив (или вообще не будет установлен, если используется безагентный аудит с учетной записью).

Статусы Агентов отображаются в карточках активов, в разделе "Активы / Хосты", в списках активов внутри карточек уязвимостей, образов контейнеров и других разделах Кабинета, где выводятся списки активов.

Конфигурационный файл Агента

Файл конфигурации Агента, установленного на linux-активе, хранится в директории:

/opt/vulns.io/agent-linux/config.ini

Файл конфигурации Агента, установленного на windows-активе, хранится в директории:

C:\Program Files (x86)\Vulns.io Windows Agent\config.ini

Пример содержимого:

[credentials]

asset_id = 12345678-zbc1-abc1-abc1-abce12345678

agent_id = zbce1234-123a-123a-123a-12345678abce

api_key = 1234567890987654321234567890

[network]

api_url = https://123.123.321.123

websocket_url = wss://123.123.321.123/connection/websocket

request_timeout = 5

[proxy]

url =

login =

password =

[schedulers]

audit_schedule = 0 */1 * * *

[logging]

level = info

log_path = /var/log/vulns.io/agent-linux/

log_to_eventmanager = False

[version]

version = 1.4.70

[core]

internal_task_queue_max_size = 5

default_max_workers = 3

global_task_queue_max_size = 20

global_result_queue_max_size = 50

ping_workers = 3

audit_workers = 3

inventory_workers = 3

package_info_workers = 3

agent_info_workers = 1

agent_update_workers = 1

send_result_workers = 5

[settings]

auto_audit_after_package_update = True

partial_output_send_period = 512b

reboot_allowed = True

Параметры конфигурационного файла

| Параметр | Описание |

|---|---|

| [credentials] | |

| asset_id | Идентификатор Актива в Системе |

| agent_id | Идентификатор Агента в Системе |

| api_key | API ключ для подключения к Системе |

| [network] | |

| api_url | IP или доменное имя, по которому осуществляется доступ к Системе |

| websocket_url | Адрес подключения к Системе по вебсокету |

| request_timeout | Время ожидания ответа в секундах. Значение по умолчанию: 5 |

| certificate_verify | Включение или отключение проверки сертификатов в сетевых запросах. Возможные варианты значения поля: False: не проверять сертификаты, True: использовать сертификаты из локального хранилища Актива path/to/file.crt: Для использования самоподписанного сертификата необходимо выгрузить всю цепочку сертификатов в файл .crt и указать в значении поля путь к файлу. Значение по умолчанию: False |

| [proxy] | Если прокси не используется, необходимо оставить значения пустыми |

| url | IP прокси |

| login | Пользователь прокси |

| password | Пароль пользователя прокси |

| [schedulers] | |

| audit_schedule | Расписание задачи аудита, которая инициируется самим агентом, в формате cron-строки. Значение по умолчанию: пустое - отключает данную возможность. |

| [logging] | |

| level | Уровень логирования, возможные варианты значения поля: critical, error, warning, info, debug. Значение по умолчанию: info |

| log_path | Путь к файлам логов. В папке содержатся файлы Vulns.io.Agent.log и error.log. Ротация файлов осуществляется при достижении файлом размера 5Мб, максимальное количество файлов - 3. По умолчанию путь в Linux: /var/log/vulns.io/agent-linux; в Windows: C:\Program Files (x86)\Vulns.io Windows Agent\Vulns.io logs\agent |

| log_to_eventmanager | Включение или отключение дублирования логов в Event Manager (Просмотр событий) в Windows. Логи можно посмотреть в разделе Журналы Windows -> Приложение, название источника Vulns.io.Agent. Значение по умолчанию: False |

| [version] | |

| version | Текущая версия агента |

| [settings] | |

| auto_audit_after_package_update | Автоматический запуск аудита после выполнения задач Обновление пакетов(Linux) и Установка KB(Windows). Значение не изменяется, всегда True |

| partial_output_send_period | Объем данных (консольный вывод команд и логи), который Агент отправляет в Систему в процессе выполнения задач. Возможные варианты значений: xxxb (в байтах), xxxkb (в килобайтах), xxxmb (в мегабайтах), где xxx - это любое целое число. Значение по умолчанию: 512b |

| reboot_allowed | Разрешение/запрет перезагрузки актива при выполнении задач обновления ПО с указанием параметра "Перезагружать после установки". Параметр, указанный в конфигурационном файле, имеет приоритетное значение. Значение по умолчанию: True |

| min_available_disk_space_for_update | Минимальный объем свободного места на диске, требуемого для загрузки файлов обновлений при выполнении задач Обновление ПО и Установка KB (Windows).Возможные варианты значений: xxxb (в байтах), xxxkb (в килобайтах), xxxmb (в мегабайтах), где xxx - это любое целое число. Значение по умолчанию: 20mb |

[software_management](только в Windows) |

|

| storage_path | Путь для сохранения файлов установки стороннего ПО. Значение по умолчанию: C:\Program Files (x86)\Vulns.io Windows Agent\software_management\ |

| command_timeout | Время ожидания ответа от команды обновления в секундах. Значение по умолчанию: 1800 |

| [core] | Системные параметры, изменять не рекомендуется. |

Если в файле отсутствуют необходимые параметры, Агент самостоятельно изменит конфигурационный файл, указав таким параметрам значения по умолчанию.

Безагентное сканирование

В Системе существует возможность добавить к Активу несколько Учетных записей. В процессе подключения для безагентного сканирования указанные учетные записи будут использоваться при авторизации на Активе.

Также, Учетные записи можно добавлять на разных уровнях сущностей:

- на уровне Актива: УЗ используются при подключении к Активу;

- на уровне Группы: УЗ используются при подключении к любому Активу в Группе;

- на уровне Организации: УЗ используются при подключении к любому Активу в Организации.

Указание УЗ на разных уровнях осуществляется со страницы сущности (Актива/Группы/Организации).

Linux

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись в группе sudo/wheel или пользователь root.

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования linux-актива, выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- Учетная запись проверяется на наличие необходимых прав доступа на активе.

- С сервера Системы в директорию

/tmp/vulns.io_agent-linux(или$HOME/vulns.io_agent-linux) автоматически скачивается не требующая установки версия агента. - Агент запускается с параметрами, соответствующими выполняемой Задаче.

- Агент формирует результат выполнения задания в виде машиночитаемых файлов отчетов.

- Файлы отчетов загружаются на сервер Системы.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится удаление агента, файлов отчетов и логов с актива.

- Производится отключение от актива и закрытие сетевого соединения.

Непривилегированная учетная запись

Для каждого linux-актива можно дополнительно указать непривилигированную учётную запись, которая будет использоваться для подключения к Активу. После подключения будет выполнено повышение привилегий с использованием привилегированной учетной записи (запуск команд с sudo), указанной на Активе.

Windows

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по портам: 135,137-139,445,5985,5986 TCP/UDP c сервера Системы,

- работающая служба WinRM,

- работающая служба SMB,

- учетная запись в группе "Администраторы".

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования windows-актива, выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу WinRM.

- Производится подключение к активу с помощью привязанной учетной записи.

- Учетная запись проверяется на наличие прав администратора на активе.

- Создается директория

C:\vulns.io-agentи предоставляется к ней общий сетевой доступ. - С сервера Системы в директорию

C:\vulns.io-agentскачивается не требующая установки версия агента. - Агент запускается с параметрами, соответствующими выполняемой Задаче.

- Агент формирует результат выполнения задания в виде машиночитаемых файлов отчетов.

- Файлы отчетов загружаются на сервер Системы.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится удаление агента, файлов отчетов и логов с актива.

- Производится отключение от актива и закрытие сетевого соединения.

Настройка службы WinRM

Для успешного подключения Системы к windows-активам на активах необходимо выполнить следующие команды в PowerShell:

> winrm quickconfig

y

При авторизации с ипользованием basic и ntlm необходимо дополнительно выполнить следующие команды в PowerShell:

> winrm set winrm/config/service/Auth '@{AUTH_TYPE="true"}'

> winrm set winrm/config/service '@{AllowUnencrypted="true"}'

где AUTH_TYPE - тип аутентификации(basic или ntlm).

При авторизации с использованием kerberos необходимо выполнить следующие команды в PowerShell:

> winrm set winrm/config/service/Auth '@{Kerberos="true"}'

Если при изменении параметров WinRM появляется следущая ошибка:

Исключение брандмауэра WinRM не будет работать, поскольку одно из сетевых подключений, установленных для этого компьютера, является общим. Измените тип сетевого подключения, либо на доменное, либо на частное и повторите попытку.

то необходимо зайти «Параметры» → «Сеть и интернет» → «Свойства» и изменить Сетевой профиль с «Общедоступным» на «Частный».

Настройка уровня проверки подлинности Network Security: LAN Manager

На некоторых серверных версиях Windows может потребоваться настройка параметра "Уровень проверки подлинности Network Security: LAN Manager", который определяет, какой протокол проверки подлинности "запрос/ответ" используется для входа в сеть:

- Запустите консоль "Локальная политика безопасности" (Win+r, открыть

secpol.msc). - Выберите "Локальные политики / Параметры безопасности".

- Откройти политику "Сетевая безопасность: уровень проверки подлинности LAN Manager".

- Выберите "Отправлять только NTLMv2 ответ".

- Сохраните выбранный вариант.

Подробнее в документации Microsoft: https://learn.microsoft.com/ru-ru/windows/security/threat-protection/security-policy-settings/network-security-lan-manager-authentication-level

Cisco

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с уровнем привилегий:

- "15" (Cisco IOS, Cisco NX-OS,Cisco IOS-XE, Cisco ASA),

- "config" (Cisco FTD),

- "access admin" (Cisco FMC).

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства Cisco выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- terminal length 0

- terminal pager 0

- show version

- show ip interface brief

- show interfaces

- show ip route

- show clock

- show cdp neighbors

- show file systems

- show inventory

- show vlan brief

- expert

- ifconfig

- route -n

- echo -e "isoDate=$(date +%Y-%m-%dT%H:%M:%S.%N%z)\ntimeZone=$(date +%Z)"

- echo -e "uptime=$(awk '{print $1}' /proc/uptime)"

- clish

Mikrotik

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с политикой "ssh,read".

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства Mikrotik выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- :put [/system identity print as-value]

- :put [/system resource print as-value]

- :put [/ip address print as-value]

- :put [/ipv6 address print as-value]

- /interface print detail

- :put [/ip route print as-value]

- :put [/ipv6 route print as-value]

- /system clock print

- /ip neighbor print

- :put [/interface vlan print as-value]

- :put [/system package print as-value]

- /user group print terse

- :put [/user print as-value]

Huawei

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с уровнем привилегий "15".

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства Huawei выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- screen-length 0 temporary

- display version

- display ip routing-table

- display ip interface brief

- display clock

- display memory-usage

- display vlan brief

Fortigate

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с уровнем привилегий "super_admin" (read/write разрешения на службы).

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства Fortigate выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- get system status

- get system interface

- get firewall info routing-table all

- get system global

- get system perf status

- show system console

- config system console

- set output standard

- end

Juniper

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с уровнем привилегий "admin" или "all".

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства Juniper выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- show version

- show interfaces terse

- show interfaces

- show route

- show system uptime

- show system memory

- show system storage

- show vlans

Eltex

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с уровнем привилегий "15".

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства Eltex выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- terminal datadump

- show interfaces status

- show ip interface

- show ipv6 interfaces

- show ip route

- show date

- show vlan

- show security zone-pair

- show security zone-pair configuration

- show system

- show version

- show system id

- show interfaces

- show clock

Palo Alto Network

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с уровнем привилегий "superreader".

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства Palo Alto Network выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- set cli pager off

- show system info

- show interface logical

- show interface management

- show interface hardware

- show routing route

- show clock more

- show system disk-space

- show system resources | match "Mem :"

- show running security-policy

Aruba

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с уровнем привилегий 15 (administrators)

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства Aruba выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- show system

- show interface

- show ip route

- show clock

- show vlan

- show access-list

- show lldp neighbor-info

CheckPoint

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- учетная запись с уровнем привилегий 15 (admin user)

- оболочка /bin/bash

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства CheckPoint выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- hostname

- clish -c "show version all"

- clish -c "show interfaces all"

- dmiparse System Product

- route

- echo -e "isoDate=$(date +%Y-%m-%dT%H:%M:%S.%N%z)\ntimeZone=$(date +%Z)"

- echo -e "uptime=$( '{awk print $1}' /proc/uptime)"

- cat /proc/meminfo

- df -Th

- mgmt_cli show access-layers --root true --format json

- mgmt_cli show access-rulebase name "{layer_name}" --root true --format json

- mgmt_cli show access-rule layer {layer_name} name {acces-rule_name} --root true --format json

- cpinfo -y all

- mgmt_cli -f json -r true show gateways-and-servers details-level full limit 500 | jq '.objects[]|."network-security-blades",."management-blades" | keys[]'

VMWare ESXi

SSH

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 22 / TCP c сервера Системы,

- работающий SSH-сервер на активе,

- пользователь root

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства ESXi выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SSH.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые команды в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых команд

- esxcli system hostname get

- esxcli system version get

- esxcli network ip interface list

- esxcli network ip interface ipv4 get

- esxcli network ip route ipv4 list

- date

- esxcli system stats uptime get

- esxcli software vib list

- esxcli hardware memory get

- esxcli network ip connection list

- vim-cmd hostsvc/hostsummary | grep -e cpuModel -e numCpuCores

- esxcli system process list

- ls -ltr /vmfs/devices/disks/

- esxcli storage filesystem list

- vim-cmd vmsvc/getallvms | awk '{print $1}'

- vim-cmd vmsvc/get.summary

SNMP

Требования к сетевым доступам и учетной записи

- сетевая доступность актива по порту 161 / UDP c сервера Системы,

- работающий SNMP-сервер на активе,

- Для SNMP версии v1 или v2c группа public. Для версии v3 имя пользователя

Как происходит подключение и сканирование

В процессе выполнения задачи безагентного сканирования устройства ESXi выполняются следующие этапы:

- Проверяется сетевая доступность актива по протоколу SNMP.

- Производится подключение к активу с помощью привязанной учетной записи.

- На актив посылаются необходимые OID в зависимости от задачи.

- Производится преобразование результата команды в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом сканирования.

- Производится отключение от актива и закрытие сетевого соединения.

Список выполняемых OID

- 1.3.6.1.4.1.6876.1

- 1.3.6.1.2.1.25.6.3.1.2

- 1.3.6.1.2.1.1.1.0

- 1.3.6.1.2.1.1.5.0

- 1.3.6.1.2.1.2

- 1.3.6.1.2.1.31

- 1.3.6.1.2.1.4.34.1

- 1.3.6.1.2.1.1.3.0

- 1.3.6.1.2.1.25.1.2.0

- 1.3.6.1.2.1.4.24.7

- 1.3.6.1.2.1.25.6.3.1

- 1.3.6.1.2.1.25.4.2.1

- 1.3.6.1.2.1.6.20.1.4.1.4

- 1.3.6.1.2.1.7.7.1.8.1.4

- 1.3.6.1.4.1.6876.2.1.1

- 1.3.6.1.2.1.25.2.3.1.5.6

- 1.3.6.1.2.1.25.3.3.1.2

- 1.3.6.1.2.1.25.3.2.1.3

- 1.3.6.1.2.1.25.3.6.1

- 1.3.6.1.2.1.25.3.7.1

- 1.3.6.1.2.1.25.3.7.1

- 1.3.6.1.2.1.25.3.8.1

Важно

В ESXi v6.7 существует вероятность возникновения ошибки, при которой в любой момент времени может быть недоступна служба SNMP.

Данная проблема описана на официальном сайте docs.vmware.com и может быть исправлена путем установки требуемых патчей.

Более подробная информация: https://docs.vmware.com/en/VMware-vSphere/6.7/rn/vsphere-esxi-671-release-notes.html

Альтернативное решение можно найти в базе знаний Broadcom по ссылке: https://knowledge.broadcom.com/external/article/318006/snmp-service-crashes-and-generates-snmpd.html

Активы

Актив - компьютер, сервер, виртуальная машина, гипервизор или сетевое устройство, мониторинг которого ведется с помощью Системы.

Возможности сканирования разных типов Активов

Для сканирования в Системе определены следующие типы Активов:

- Хост - windows- и linux-активы, которые можно просканировать в режиме "белого ящика" (агентный и безагентный способ), а также в режиме "черного ящика";

- Сетевое устройство - маршрутизаторы, межсетевые экраны, коммутаторы, гипервизоры, которые могут быть просканированы в режиме "белого ящика" (только безагентный способ) и "черного ящика";

- Сетевой узел - устройство в инфраструктуре, о котором известен только IP-адрес. Данный тип может быть просканирован только в режиме "черного ящика".

Добавление актива

Добавить актив в Систему по сути означает предоставить Системе доступ к Активу: агентным способом с помощью установки агента или безагентным способом по сети с использованием учетной записи. Далее Система начинает собирать с Актива необходимую информацию для аудитов, инвентаризации и комплайнса, либо выполняет процедуры обновления ПО на Активе (по команде пользователя или в рамках запланированных задач).

Для добавления Актива выберите меню "Добавить актив" на странице "Активы / Хосты".

Установка Агента

Процедура установки Агента описана в разделе "Агенты / Установка агентов" настоящего руководства.

Привязка учетной записи

Привязку учетной записи можно выполнить двумя способами:

- в момент создания учетной записи в соответствующей форме,

- на детальной странице Актива при нажатии "Учетная запись / Добавить".

Назначение параметров Актива

В момент создания можно назначить ряд параметров Актива, влияющих на приоритизацию уязвимостей по методике ФСТЭК:

- важность (критическая, высокая, средняя, низкая),

- тип актива (сервер, рабочая станция, другой),

- влияние на периметр (да, нет).

Добавление сетевого узла

Чтобы добавить сетевой узел в качестве Актива в Систему, выполните добавление "Сетевого устройства" с соответствующим типом:

- Укажите тип сетевого устройства:

Сетевой узел;

- Укажите IP-адрес устройства,

- Укажите, к какому Сенсору необходимо подключить новый Актив. Если Сенсоры не используются, оставить "Основной сервер",

- Нажмите

Добавить.

Обзор сетевого узла

Для каждого добавленного сетевого узла в Системе формируется детальная страница с информацией об этом Активе:

- IP-адрес;

- ID актива в Системе;

- Примененные технологические окна;

Отдельным блоком отображаются данные:

Уязвимые порты:- список открытых портов с указанием работающего на них ПО, а также найденные уязвимости данных версий ПО;

- список найденных уязвимостей с информацией:

- ID бюллетеня,

- описание,

- Severity,

- CVSS Score,

- CVSS Vector,

- CWE,

- EPSS Score,

- EPSS Percentile,

- наличие эксплойтов,

- присутствие в базе CISA KEV,

- дата публикации,

- список связанных URL для дополнительного анализа,

- список связанных бюллетеней,

- рекомендации по устранению уязвимости,

- список открытых портов с информацией:

- порт,

- запущенная на порту служба,

- протокол службы, доступной на порту

- запущенное на порту ПО.

История задач.

Преобразование сетевого узла

Каждый Сетевой узел можно в любой момент необратимо преобразовать в Хост или Сетевое устройство:

- На странице Сетевого узла нажмите кнопку

Преобразовать актив; - В появившемся окне укажите новый тип актива: Хост/ Маршрутизатор/ Межсетевой экран/ Коммутатор/ Гипервизор;

- Выберите:

Тип ОС(для преобразования в Хост)/Производитель(для преобразования в Сетевое устройство); - Укажите дополнительные параметры Актива:

Тип актива: (сервер, рабочая станция, другой) - только при преобразовании в Хост,Важность актива: (критическая, высокая, средняя, низкая),Влияние на периметр: (да, нет),

- Нажмите

Применить изменения; - Для подтверждения действия нажмите

Подтвердить

Импорт активов с помощью скрипта

Имеется возможность массового автоматизированного добавления Активов по списку ip-адресов с привязкой существующей в Системе (добавленной ранее) учетной записи для безагентного сканирования.

Для импорта активов используется специальный bash-скрипт импорта https://download.vulns.io/onpremise/scripts/deploy-agentless.sh (скачать скрипт импорта) и подготовленный CSV-файл со списком ip-адресов/типов актива/ID учетных записей скачать шаблон CSV.

Подготовка CSV-файла

Перед началом импорта Активов необходимо подготовить файл импорта:

-

Скачайте шаблон или самостоятельно создайте текстовый CSV-файл с разделителями ";" и первой строкой

IP-адрес;Имя актива;Тип актива (linux/windows);ID-учетной записи(значения условны, строка не будет учитываться при импорте). -

Для каждого импортируемого Актива добавьте строку с данными импорта, например:

- 192.168.100.15;deb1;linux;5661788c-c237-41b1-9e72-be35f3dac6d9

- 192.168.120.23;local_server;windows;d5f7ea48-7959-49f9-8c79-fab1f9f8d7ff

где:

- первое значение: ip-адрес актива,

- второе значение: имя актива,

- третье значение: тип актива [linux|windows],

- четвертое значение: идентификатор ранее созданной в разделе "Система / Учетные записи" учетной записи для конкретного Актива.

Пример CSV-файла:

IP-адрес;Тип актива (linux/windows);ID-учетной записи

192.168.100.15;deb1;linux;5661788c-c237-41b1-9e72-be35f3dac6d9

192.168.120.23;local_server;windows;d5f7ea48-7959-49f9-8c79-fab1f9f8d7ff

Создание API-токена

Скрипт импорта использует API Системы, поэтому перед запуском скрипта необходимо сгенерировать API-токен в разделе "Система / Настройки / API-токены" со следующими ограничениями:

Организации- укажите организацию, в которую будут импортироваться активы,API-методы- укажите следующие методы:- /integration/v1/credentials

- /integration/v1/vaults

- /integration/v1/accounts

- /integration/v1/agents/download/installer/url

- /integration/v1/assets

Настройка скрипта импорта

Перед запуском скрипта импорта необходимо указать в теле скрипта следующие параметры:

API_KEY- API-токен для доступа к API Системы (см. выше),VULNS_SERVER_IP- ip-адрес сервера Системы,DOUBLE- флаг "Допускать/не допускать дубликаты активов":- Если DOUBLE=1: допускать дубликаты, не проверять наличие ранее созданных активов,

- Если DOUBLE=0: не допускать дубликаты, скрипт проверит наличие ранее созданного актива с таким же ip-адресом и если такой актив уже создан ранее, то пропустит его,

INPUT_FILENAME- имя исходного csv-файла импорта (по умолчаниюdeploy-agentless-template.csv),OUTPUT_FILENAME- имя файла с результатом работы скрипта (по умолчаниюdeploy-agentless-result.csv),ACCOUNT_ID- ID-организации в системе, куда будут импортированы активы (по умолчанию0),USER_ID- имя пользователя в системе, от имени которого будет добавлен актив (по умолчанию0- суперпользователь),- другие параметры по усмотрению.

Запуск скрипта импорта

Скрипт импорта можно запустить на любой linux-машине, имеющей доступ к серверу Системы по 443 порту.

Перед запуском скрипта убедитесь, что в системе установлен пакет

jq. В большинстве Linux ОС он уже предустановлен, однако при необходимости может быть установлен с помощью стандартного менеджера пакетов (например, командойsudo apt install jqв Debian/Ubuntu).

Примеры запуска:

## Запуск без параметров

./deploy-agentless.sh

## Запуск с параметром: можно указать ID-учетной записи, которая будет привязана

## ко всем добавленным активам. При этом учетные записи, указанные в csv-файлe,

## будут проигнорированы

./deploy-agentless.sh 5661788c-c237-41b1-9e72-be35f3dac6d9

В результате выполнения скрипта импорта:

- В Системе появятся новые Активы:

- указанных типов,

- с привязанными ip-адресами,

- с привязанными учетными записями.

- В папке, где запускался скрипт, появится файл

OUTPUT_FILENAMEс результатом работы скрипта.

Импорт активов из контроллера домена AD/LDAP

Создание УЗ типа AD/LDAP

При подключении к серверу авторизации для импорта активов используется заведенная в Системе учетная запись AD/LDAP. Перед добавлением сервера авторизации необходимо заранее создать учетную запись типа AD/LDAP.

Создать и изменить учетную запись можно в разделе Кабинета "Активы / Учетные записи / Учетные записи". При создании УЗ необходимо указать её тип в зависимости от подключаемого сервера авторизации: LDAP/activedirectory.

Дополнительная информация о полях указана в разделе Учетные записи::Создание учетной записи::LDAP/activedirectory.

Добавление сервера авторизации

Для осуществления импорта активов из AD/LDAP, необходимо добавить нужный сервер в Систему.

Управление серверами авторизации осуществляется в разделе Кабинета "Система / Пользователи / Серверы авторизации".

При добавлении сервера авторизации необходимо указать:

- тип сервера:

ldapилиactivedirectory, - имя сервера,

- URL в формате

ldap://192.168.1.100, - Base DN в формате

dc=vulns,dc=example,dc=com, - учетную запись (для возможности импорта активов),

- описание сервера (опционально).

В версии Системы 1.24.0+ привязать УЗ к серверу авторизации можно только в момент создания сервера.

Создание задачи импорта/синхронизации активов

Задачу можно создать:

- в разделе "Аудит / Задачи",

- с любой страницы Кабинета с помощью верхней панели меню,

- повторить ранее выполненную задачу из истории задач.

Чтобы провести импорт активов или синхронизацию по расписанию, создайте соответствующую задачу:

- Задайте имя задачи.

- Выберите тип задачи

Импорт активов/Синхронизация. - Выберите время запуска:

- сейчас,

- в заданное время,

- по CRON'у.

- Укажите политику импорта:

Контроллер домена, добавленный ранее,Учетная запись SSH(опционально, будет привязана к добавленным linux-активам),Учетная запись WINRM(опционально, будет привязана к добавленным windows-активам).

- Укажите AD/LDAP группы, которые будут импортированы:

- для каждой группы можно задать следующую сортировку активов в Системе:

- создать новую группу,

- добавить в уже существующую группу,

- не добавлять в группу.

- для каждой группы можно задать следующую сортировку активов в Системе:

- Выберите требования к проверке на дублирование.

- Нажмите

Создать задачу.

Как проводится импорт/синхронизация активов

В процессе выполнения задачи "Импорт активов/Синхронизация", выполняются следующие этапы:

- Производится подключение к AD/LDAP серверу с привязанной учетной записью.

- На сервер посылается запрос в зависимости от контекста ("показать список групп" или "поиск активов на сервере").

- Производится преобразование результата запроса в машиночитаемый вид.

- На сервере Системы формируется запись в БД с результатом.

- Производится отключение от сервера и закрытие сетевого соединения.

Результаты импорта/синхронизации активов

В результате выполнения задачи Импорт активов/синхронизация в Систему будут добавлены активы согласно указанным параметрам задачи. Также сформируется информация о результатах и шагах выполнения задачи.

С подробными результатами импорта активов/синхронизации можно ознакомиться на странице Результат импорта активов/синхронизации, перейти на которую можно нажатием на выполненное действие задачи в столбце ДЕЙСТВИЕ со страницы детальной информации о задаче.

На странице будут отображены результаты импорта и примененные политики импорта.

Импорт активов с помощью сканирования сети

Создание задачи сканирования сети

Задачу можно создать:

- в разделе "Аудит / Задачи",

- с любой страницы Кабинета с помощью верхней панели меню,

- повторить ранее выполненную задачу из истории задач.

Чтобы провести сканирование сети и импорт найденных активов, создайте соответствующую задачу:

- Задайте имя задачи.

- Выберите тип задачи

Сканирования сети. - Выберите время запуска:

- сейчас,

- в заданное время,

- по CRON'у.

- Укажите способ обнаружения активов:

Обнаружение по протоколу ICMP (пинг)Обнаружение по доступности портов:- конкретные порты,

- протоколы,

- скорость сканирования и таймаут,

- параметры port knocking'а

- Укажите необходимость проверки учетных записей:

Проверка учетных записей- выберите нужные учетные записи для проверки.- Укажите необходимость импорта активов:

Импортировать активы- настройте политику импорта: - добавлять все или только те, для которых удалось подобрать учетную запись, - импортировать в конкретную организацию, - привязывать ли учетную запись к созданному активу, - импортировать в конкретную группу активов.- Укажите необходимость проверки на дубликаты:

Проверить на дубликаты- выберите способ проверки: -простой(ip адрес и доменное имя), -расширенный(критерии актива, доступные после авторизации с УЗ)- Выберите диапазоны подсетей для сканирования:

- ip-адреса (192.168.0.1),

- диапазоны (192.168.0.1-192.168.0.254),

- CIDR (192.168.0.0/24)

- Нажмите

Создать задачу.

Как проводится сканирование сети и импорт активов

В процессе выполнения задачи Сканирование сети, выполняются следующие этапы:

- Проверяется сетевая доступность каждого из ip-адресов в указанных сетевых диапазонах: icmp-запросом или проверкой доступности указанных портов.

- При необходимости производится попытка подключения с указанными учетными записями на ответившие сетевые порты.

- Если указан параметр

Импортировать активы- происходит создание актива в Системе в соответствии с указанной политикой импорта. Определяется тип и версия ОС сетевого узла для корректного создания Актива нужного типа. При необходимости проводится проверка на дубликаты.

Результаты сканирования сети и импорта активов

В результате выполнения задачи Сканирование сети будет сформирована таблица со следующими данными:

- ip-адрес, который ответил на сетевой запрос,

- его доменное и внутреннее имя,

- ОС и версия (если определены),

- статус ответа ICMP,

- перечень ответивших сетевых портов,

- перечень подошедших учетных записей,

- перечень имеющихся в Системе дубликатов этого актива (если определены),

- статус "импортирован" (да/нет) в Систему.

Результат можно сразу экспортировать в формате Excel, нажав кнопку Экспорт в Excel.

Управление активом

В Кабинете доступны следующие операции с Активом:

- аудит уязвимостей,

- инвентаризация,

- установка обновлений,

- привязка к группе активов,

- привязка учетных записей,

- создание отчетов,

- обновление Агента,

- изменение параметров Актива:

- важность (критическая, высокая, средняя, низкая),

- тип актива (сервер, рабочая станция, другой),

- влияние на периметр (да, нет),

- работа со списком активов,

- приоритизация активов по методике ФСТЭК или CVSS Score,

- указание технологических окон, ограничивающих время для работы с активом,

- тэгирование произвольными текстовыми цветными метками,

- кастомизация карточки актива: добавление пользовательских данных об активе.

- удаление.

Можно указать дополнительную информацию об Активе при помощи пользовательских полей. В карточке Актива пользователь может заполнить представленные поля собственными данными.

Управление полями (создание, удаление, порядок отображения) описаны в руководстве Администратора.

Все операции с Активами фиксируются в журналах задач и действий пользователей (доступны в разделе "Система / Журналы" Кабинета).

Проверка доступности Активов

Позволяет проверять сетевую доступность Активов (хостов, добавленных в Систему) однократно или автоматически на периодической основе.

Методы проверки сетевой доступности:

- по статусу Агента,

- по протоколу ICMP (пинг),

- проверка указаннных портов,

- проверка указанных учетных записей.

Может применяться для контроля сетевой доступности Активов и проверки актуальности учетных записей на Активах.

Группы активов

Система позволяет объединять Активы в статические или динамические группы, а затем использовать группы при запуске Задач.

Для создания группы выберите меню "Добавить группу" на странице "Активы / Группы хостов" и укажите следующие параметры:

- Организацию, в которой будет создана группа;

- Название;

- Описание (необязательный параметр).

Важно: Каждая группа принадлежит строго одной Организации. В группу могут быть добавлены Активы только из той Организации, которой принадлежит данная группа. Пользователь с ролью

super_adminможет фильтровать отображение групп по организации.

Активы в статической группе добавляются и удаляются вручную. Изменение состояния хоста не повлияет на его присутствие в группе.

Активы динамической группы добавляются, согласно указанным условиям. Правила задания актива могут содержать следующие условия:

- Имя актива

- IP

- Доменное имя

- Установленное ПО

- Привязанная УЗ(ID)

- Версия агента

- Тег

- Влияние на периметр(по методике Vfsteck)

- Важность(по методике Vfsteck)

- Тип(по методике Vfsteck): сервер/рабочая станция/другое

- Дата аудита

- Наименование уязвимого ПО

- ID бюллетеня уязвимости(CVE/BDU)

- Отсутствующие KB

- CVSS Score

- V Score

- Часовой пояс

- Аптайм

- Имя ОС

- Версия ОС

- Тип ОС

- Маршрут: назначение

- Маршрут: шлюз

- Интерфейс: ipv4

- Имя пользователя ОС

- Имя группы ОС

- Открытый порт

- Название службы

- Статус службы

- Состояние службы

При запуске задачи для динамической группы будет выполнен перерасчет списка активов, принадлежащих этой группе. Перерасчет динамической группы можно выполнить вручную с помощью пункта "Обновить количество хостов" в контекстном меню группы в общем списке.

Аудит уязвимостей

Создание задачи аудита

При добавлении Актива Система проведет первичный аудит уязвимостей Актива автоматически.

Чтобы провести ручное сканирование или сканировать Актив по расписанию, создайте соответствующую задачу (на детальной странице Актива или в разделе "Аудит / Задачи"):

- Задайте имя задачи.

- Выберите тип задачи

Активы. - Выберите время запуска:

- сейчас,

- в заданное время,

- по CRON'у.

- Выберите действие:

Аудит уязвимостей.